目录

- 1.[BSidesSF2019]zippy

- 2.[RCTF2019]draw

- 3.[UTCTF2020]basic-forensics

- 4.[ACTF新生赛2020]明文攻击

- 5.[WUSTCTF2020]spaceclub

- 6.[UTCTF2020]zero

- 7.二维码

1.[BSidesSF2019]zippy

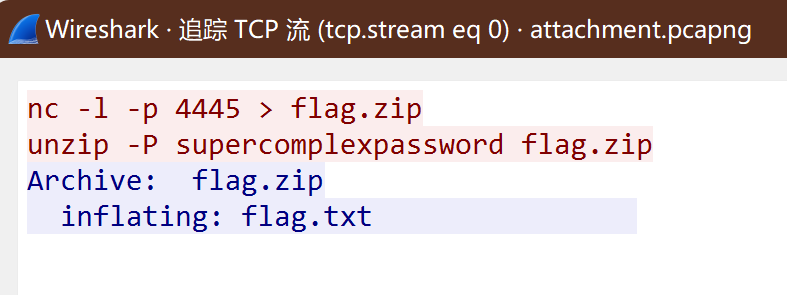

打开附件 追踪tcp流

发现了一个压缩包,以及压缩包的密码:supercomplexpassword

于是在kali里面foremost一下

输入密码 得到结果

CTF{this_flag_is_your_flag}

2.[RCTF2019]draw

打开附件 发现了一串明文 搜索得出结果:这是pc logo 代码

//破防了青少年 然后找了个在线解释器

输入txt里面的文档 即可可到一张绘画图片

这就是结果flag{RCTF_HeyLogo}

3.[UTCTF2020]basic-forensics

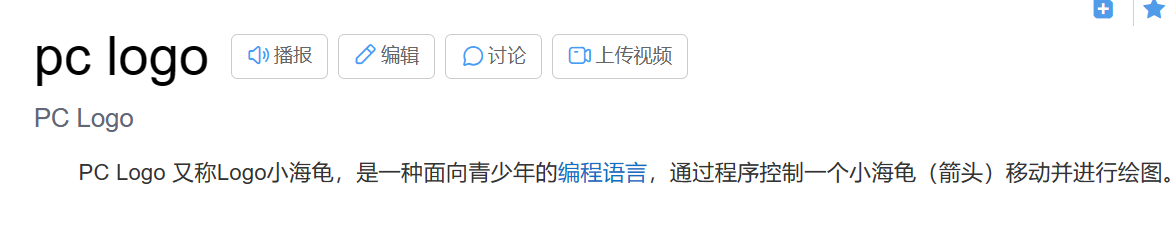

用010打开附件

直接搜索flag

flag{fil3_ext3nsi0ns_4r3nt_r34l}

4.[ACTF新生赛2020]明文攻击

解压附件得到一个加密压缩包和一张图片

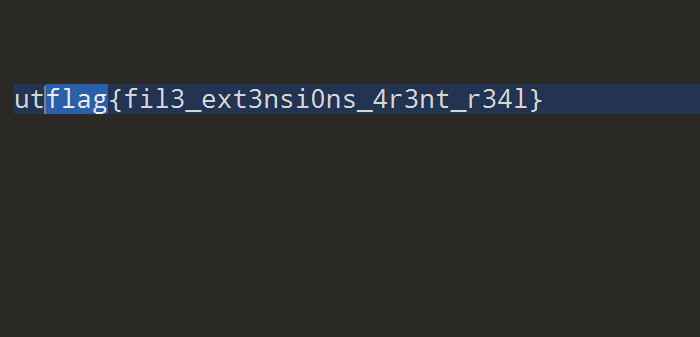

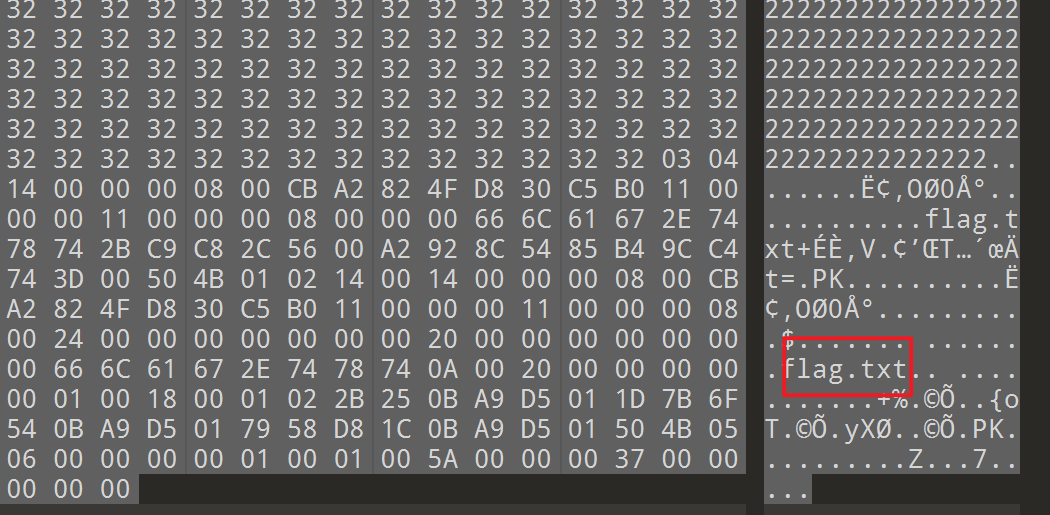

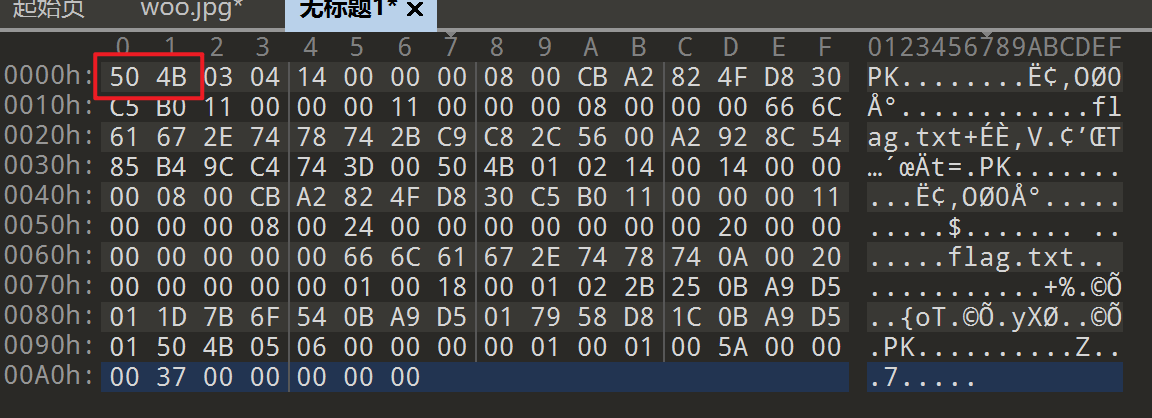

用010打开图片 在结尾处发现一个flag.txt但是缺少一个文件头

复制到一个新的文件里 加上50 4B变成一个新的压缩包

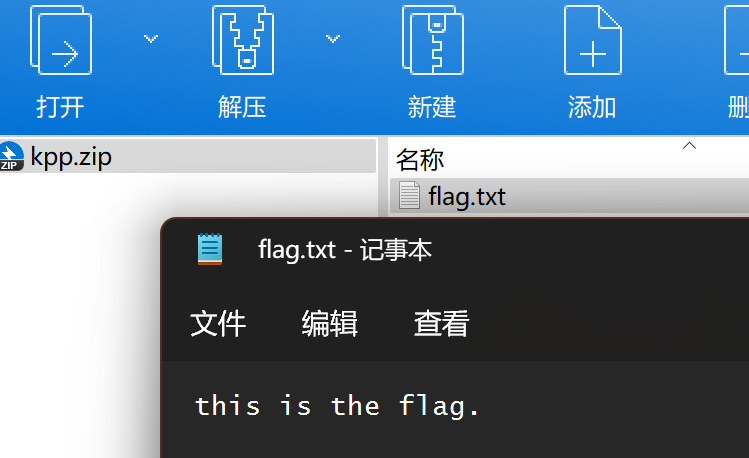

打开之后

this is the flag.

然后就没思路了 看了别人的wp得知:这个需要对比flag.txt的CRC32,然后发现是一样的,用ARCHPR进行明文攻击

我又重新学习了明文攻击

链接

标签:txt,1.13,记录,明文,flag,附件,打开,压缩包,刷题 From: https://www.cnblogs.com/zhoujiaff/p/17068428.html