[GUET-CTF2019]zips

打开附件 获得了一个压缩包222.zip

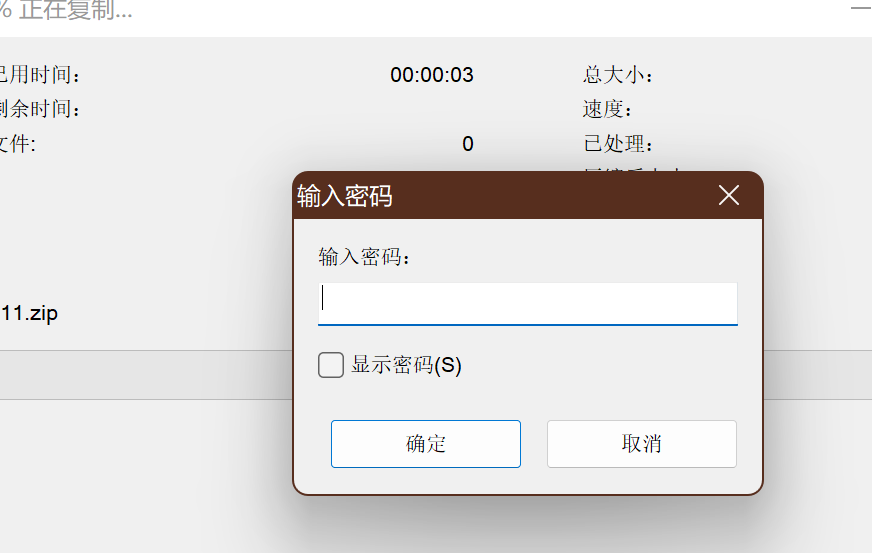

继续打开111.zip需要密码

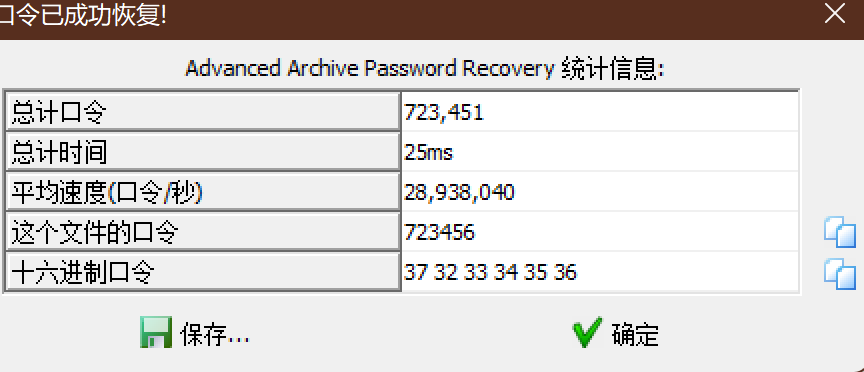

于是我用ARCHPR直接爆破密码

723456

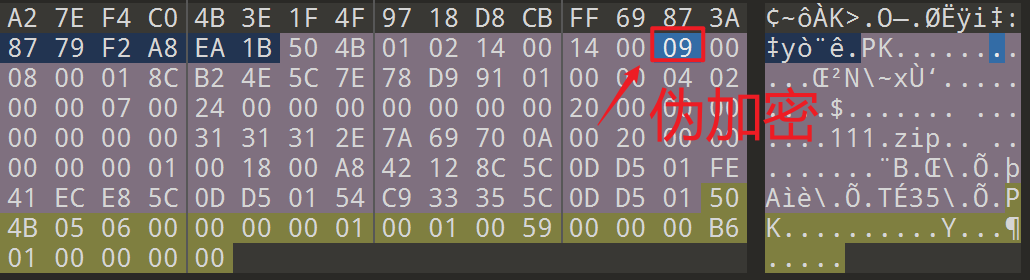

打开111.zip需要密码于是拖入010

发现伪加密

把09变为偶数 然后保存打开

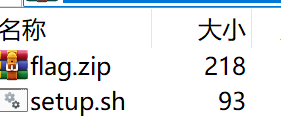

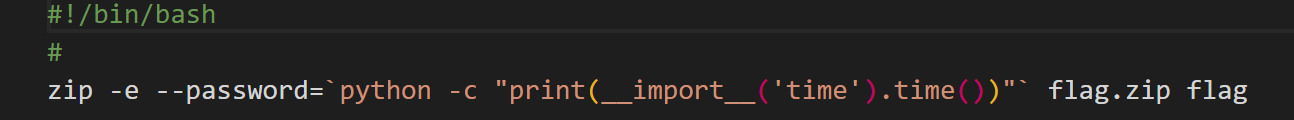

获得setup.sh文件和带密码的flag.zip

打开这个配置文件

我理解的意思就是密码等于这个函数跑出来的结果

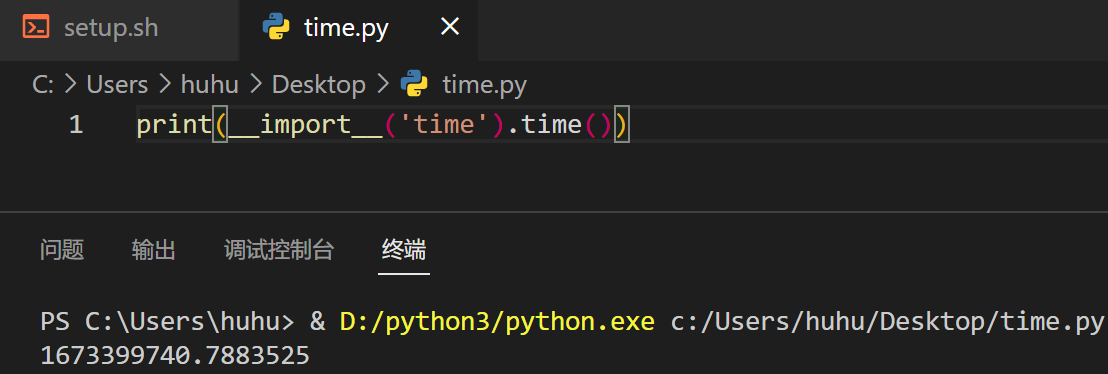

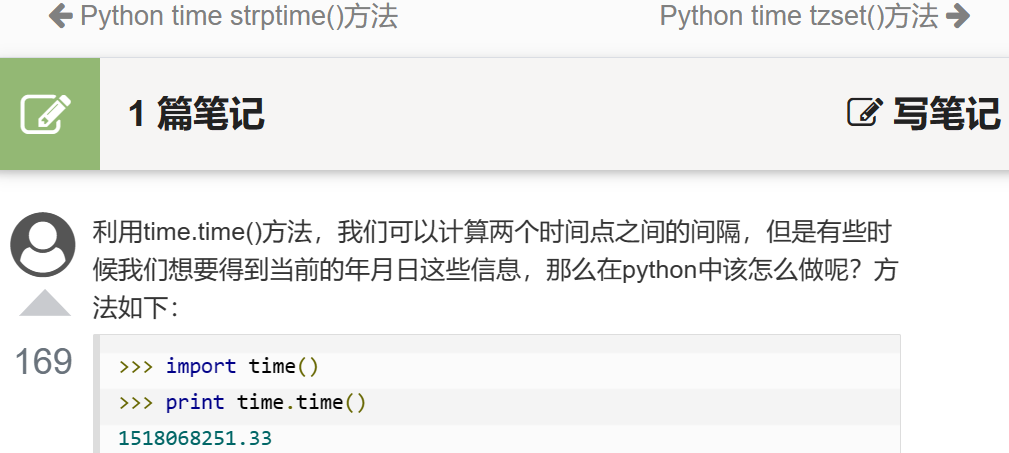

但是不太懂这个函数 于是上网搜索了一下

网址如下:https://www.runoob.com/python/att-time-time.html

然后我又跑了一下大概结果确定范围

以我做题时间为准跑出来的结果是1673399740.7883525

但是又看了用法跑出来是两位小数,我就确认了范围

还有一个需要考虑到的问题就是,当时的时间与现在时间不同,开头应该为15开头

于是下一步使用ARCHPR掩码爆破,设置掩码15????????.??,掩码符号为?

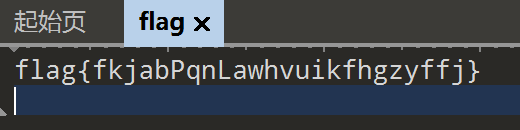

得到密码1558080832.15

打开文件得到flag

flag{fkjabPqnLawhvuikfhgzyffj}