HCIA-基础实验FIN-综合网络部署考核

虽然我选择通过自学hcia并跳过hcia培训直接学习hcip, 但是这个基础实验课程的考核总归还是处理掉比较好, 趁现在能挤出时间(笑).

1 实验需求

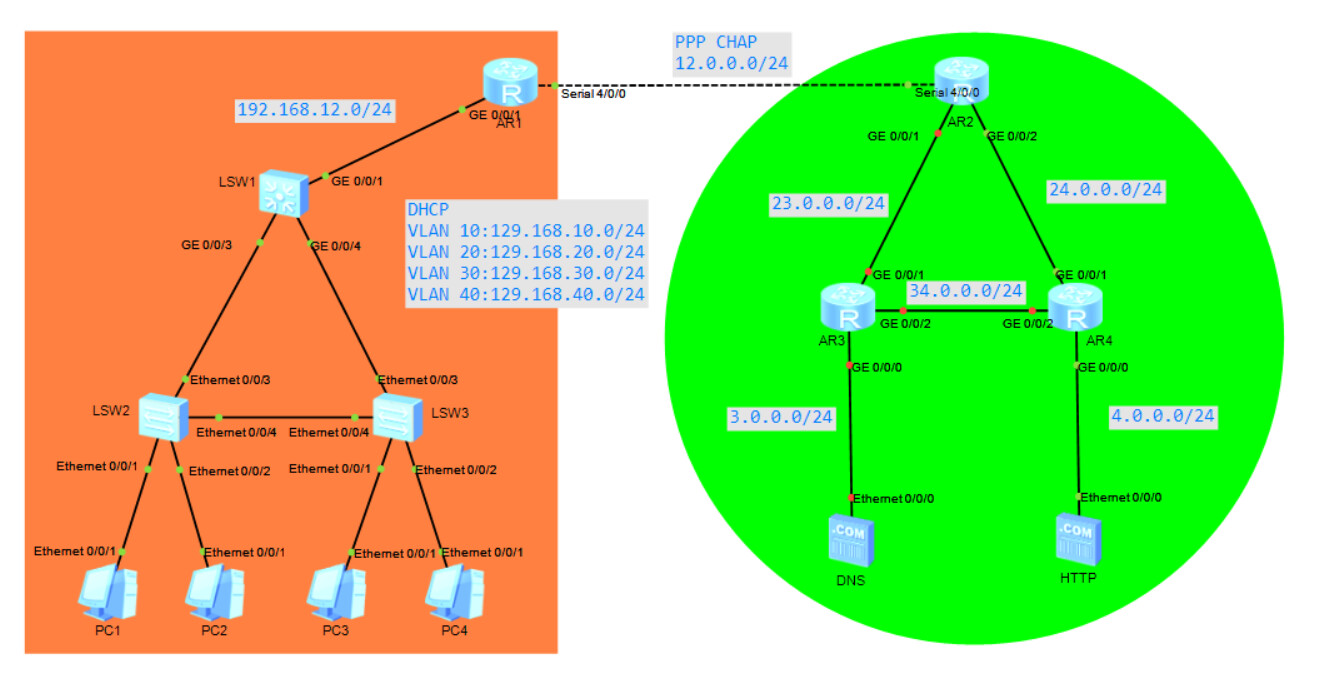

1.1 实验拓扑

1.2 地址规划表

| 设备名 | 接口号 | IP地址 | |

|---|---|---|---|

| SW1 | VLANIF10 | 192.168.10.254/24 | |

| VLANIF20 | 192.168.20.254/24 | ||

| VLANIF30 | 192.168.30.254/24 | ||

| VLANIF40 | 192.168.40.254/24 | ||

| VLANIF12 | 192.168.12.2/24 | ||

| AR1 | G0/0/1 | 192.168.12.1/24 | |

| S4/0/0 | 12.0.0.1/24 | ||

| AR2 | S4/0/0 | 12.0.0.2/24 | |

| G0/0/1 | 23.0.0.2/24 | ||

| G0/0/2 | 24.0.0.2/24 | ||

| AR3 | G0/0/0 | 3.0.0.3/24 | |

| G0/0/1 | 23.0.0.3/24 | ||

| G0/0/2 | 34.0.0.3/24 | ||

| AR4 | G0/0/0 | 4.0.0.4/24 | |

| G0/0/1 | 24.0.0.4/24 | ||

| G0/0/2 | 34.0.0.4/24 | ||

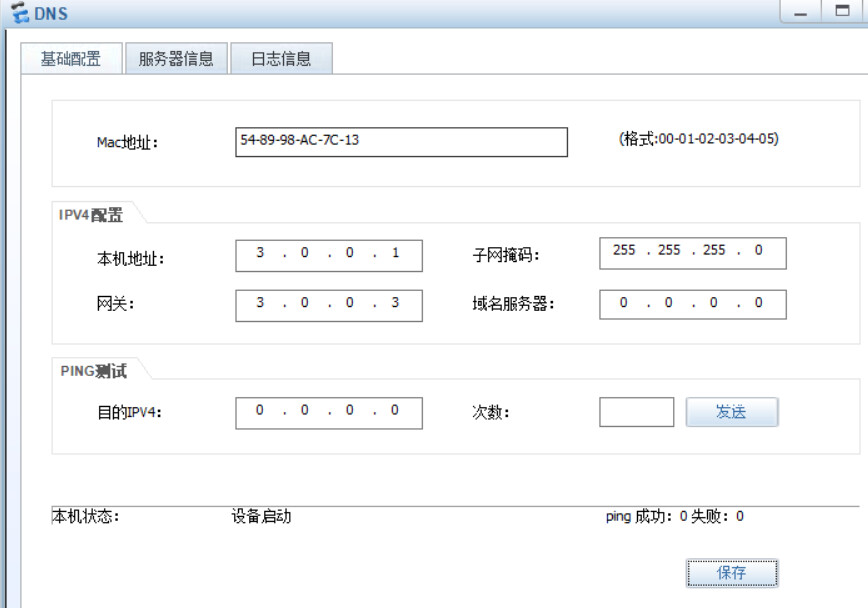

| DNS | E0/0/0 | 3.0.0.1/24 | |

| HTTP | E0/0/0 | 4.0.0.1/24 |

2 实验步骤

2.1 Layer-2

2.1.1 VLAN

1)在三台交换机SW1、SW2和SW3上创建相关VLAN

配置脚本

SW1&SW2&SW3

sy

sys SW1

vlan batch 10 20 30 40

偷懒只写一份, 注意设备名称别刷成一样的了

配置验证

这里只展示SW3

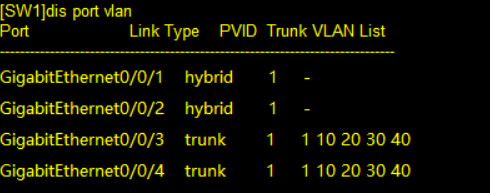

2.1.2 Link-type

1)在三台交换机SW1、SW2和SW3上关联4台PC到相对应的VLAN接口(PCX属于VLANX0)

2)交换机之间的链路均为Trunk模式

配置access和trunk, hybird这里不展示

配置脚本

SW1:

int g0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int g0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

qu

SW2:

int e0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/1

port link-type access

port default vlan 10

int e0/0/2

port link-type access

port default vlan 20

qu

SW3:

int e0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

int e0/0/1

port link-type access

port default vlan 30

int e0/0/2

port link-type access

port default vlan 40

qu

配置验证

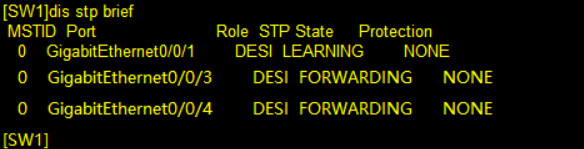

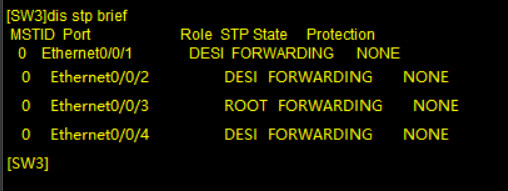

2.1.3 STP

1)使交换机SW1称为所有VLAN的根桥,要求手动修改优先级为4096

配置传统生成树, 没什么好说的

配置脚本

SW1:

stp enable

stp priority 4096

SW2&SW3:

stp enable

配置验证

2.2 IP地址

2.2.1 IP地址

1)IP地址基于IP地址规划表进行配置

根据实际拓扑, 别对着地址规划表就闷头敲.

配置脚本

SW1:

int vlanif 10

ip add 192.168.10.254 24

int vlanif 20

ip add 192.168.20.254 24

int vlanif 30

ip add 192.168.30.254 24

int vlanif 40

ip add 192.168.40.254 24

qu

vlan 12

int vlanif 12

ip add 192.168.12.2 24

qu

int g0/0/1

port link-type access

port default vlan 12

qu

AR1:

sy

sys AR1

int g0/0/1

ip add 192.168.12.1 24

int s4/0/0

ip add 12.0.0.1 24

qu

AR2:

sy

sys AR2

int s4/0/0

ip add 12.0.0.2 24

int g0/0/1

ip add 23.0.0.2 24

int g0/0/2

ip add 24.0.0.2 24

qu

AR3:

sy

sys AR3

int g0/0/0

ip add 3.0.0.3 24

int g0/0/1

ip add 23.0.0.3 24

int g0/0/2

ip add 34.0.0.3 24

qu

AR4:

sy

sys AR4

int g0/0/0

ip add 4.0.0.4 24

int g0/0/1

ip add 24.0.0.4 24

int g0/0/2

ip add 34.34.34.4 24

qu

DNS Server:

HTTP Server:

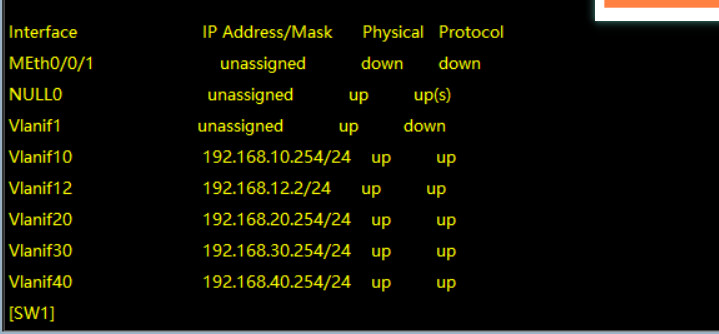

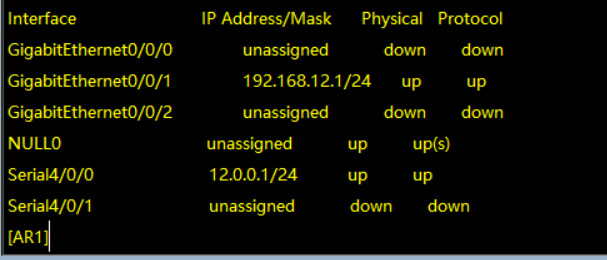

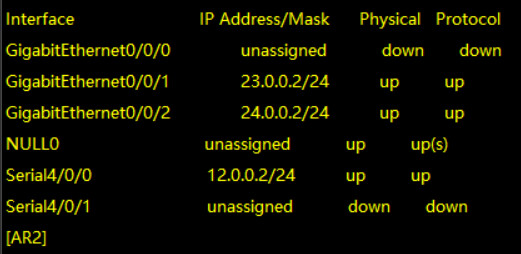

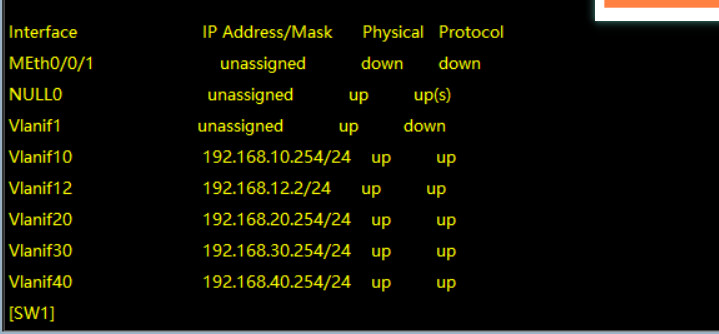

配置验证

SW1:

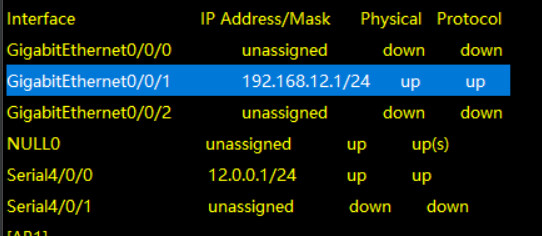

AR1:

AR2:

AR3:

AR4:

2.2.2 三层交换

1)配置三层交换,PC1、PC2、PC3、PC4均通告SW1实现VLAN间的路由

这个其实我一时间还没反应过来它想表达什么, 可能是因为对vlanif的概念不是很深刻吧.

实现vlan间路由可以通过配置单臂路由或是使用三层交换机的路由功能(即配置vlanif).

配置脚本

配置地址规划表的时候已经顺手配置完vlanif了, 这里自然什么都不会有.

配置验证

2.2.3 DHCP

1)SW1为各个VLAN内的主机动态分配网络地址信息

DHCP属实是印象不深, 当初自学的时候就有点偷懒, 以至于后面hcip的实验配置dhcp的时候都不是很顺利(叹), 如果你和我一样对DHCP不能信手拈来, 可以去参考我的这篇随笔.

配置脚本

SW1:

dhcp enable

ip pool vlan10

network 192.168.10.0 mask 24

gateway-list 192.168.10.254

qu

ip pool vlan20

network 192.168.20.0 mask 24

gateway-list 192.168.20.254

qu

ip pool vlan30

network 192.168.30.0 mask 24

gateway-list 192.168.30.254

qu

ip pool vlan40

network 192.168.40.0 mask 24

gateway-list 192.168.40.254

qu

int vlanif 10

dhcp select global

int vlanif 20

dhcp select global

int vlanif 30

dhcp select global

int vlanif 40

dhcp select global

qu

记得为主机打开DHCP:

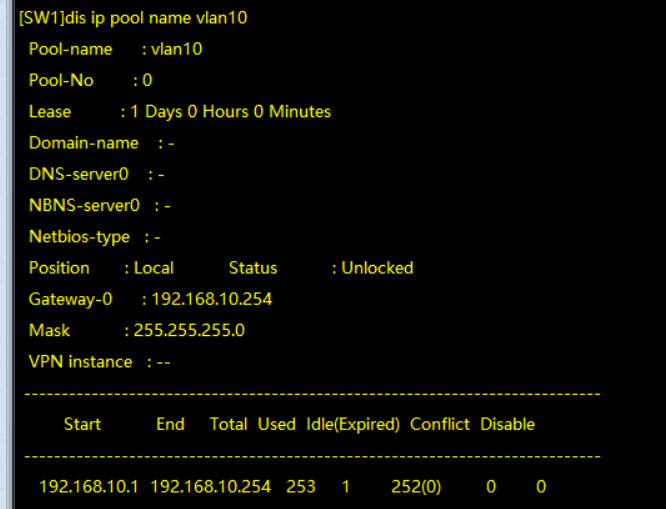

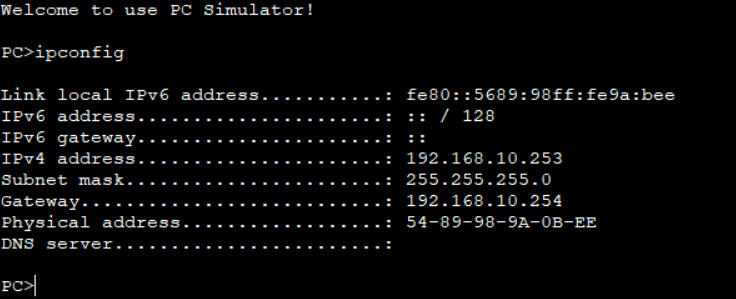

配置验证

只展示VLAN10部分

华为的DHCP默认从后向前分配IP地址, 所以网关通常为广播地址的前一位, 我的评价是对思科拙劣的防侵权涂改.

2.3 IGP协议

2.3.1 OSPF

1)企业内网运行OSPF 1

2)运营商内部R2、R3、R4之间运行OSPF 2

3)在R1上配置静态缺省路由,SW1通过OSPF学习缺省路由。

ospf配置, 养成习惯在通告时精确到接口通告

配置脚本

AR1:

ospf 1 router-id 1.1.1.1

area 0

network 192.168.12.1 0.0.0.0

network 12.0.0.1 0.0.0.0

qu

qu

ip route-static 192.168.0.0 16 g0/0/1

AR2:

ospf 2 router-id 2.2.2.2

area 0

network 12.0.0.2 0.0.0.0

network 23.0.0.2 0.0.0.0

network 24.0.0.2 0.0.0.0

qu

qu

AR3:

ospf 2 router-id 3.3.3.3

area 0

network 3.0.0.3 0.0.0.0

network 23.0.0.3 0.0.0.0

network 34.0.0.3 0.0.0.0

qu

qu

AR4:

ospf 2 router-id 4.4.4.4

area 0

network 4.0.0.4 0.0.0.0

network 24.0.0.4 0.0.0.0

network 34.0.0.4 0.0.0.0

qu

qu

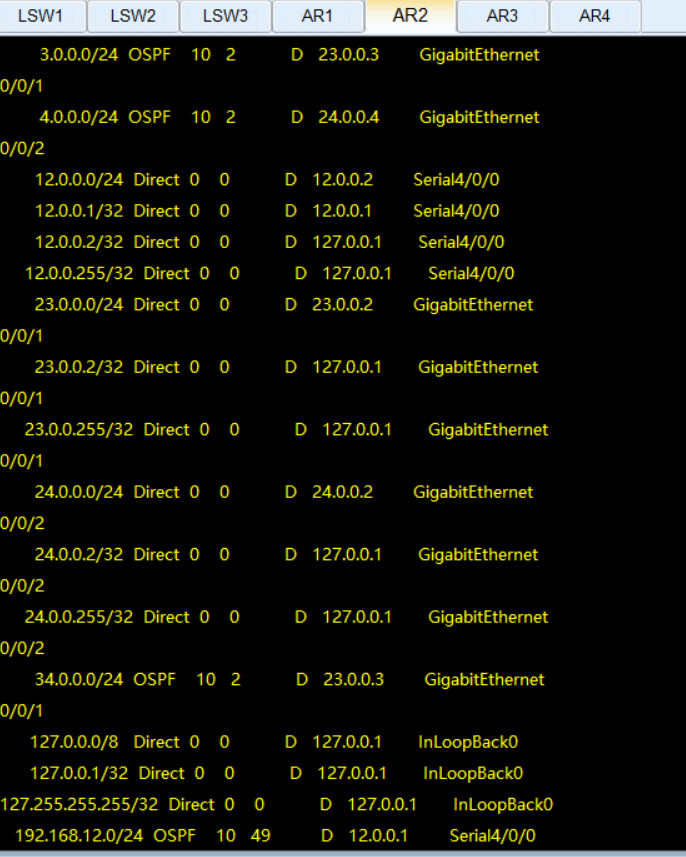

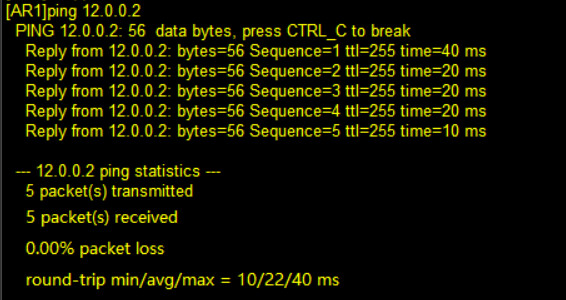

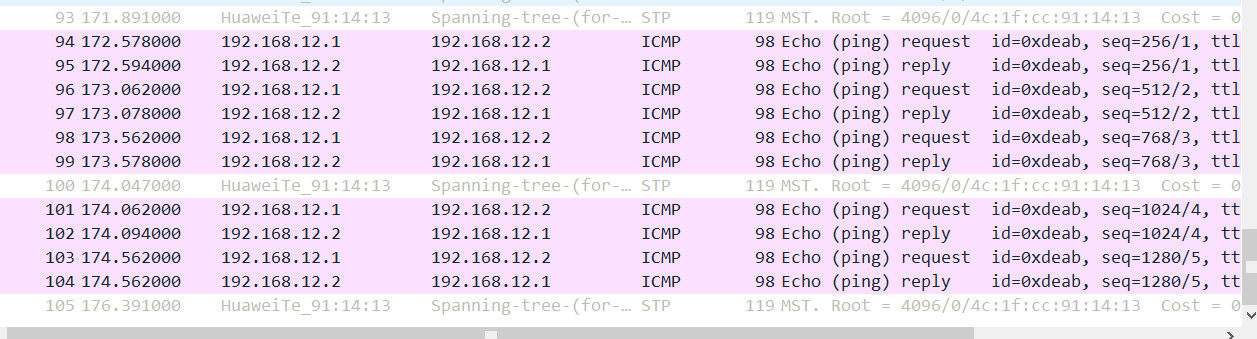

配置验证

仅展示AR2:

2.4 点对点

2.4.1 PPP

1)R1和R2之间封装协议为PPP,使用CHAP双向认证,密码为goktech

配置脚本

AR1:

aaa

local-user admin password cipher goktech

local-user admin service-type ppp

qu

int s4/0/0

link-protocol ppp

ppp authentication-mode chap

ppp chap user admin

ppp chap password cipher goktech

qu

AR2:

aaa

local-user admin password cipher goktech

local-user admin service-type ppp

qu

int s4/0/0

link-protocol ppp

ppp authentication-mode chap

ppp chap user admin

ppp chap password cipher goktech

qu

配置验证

在AR1上对s4/0/0关闭再打开, 此时开启抓包能看见明文的用户名和密文的密码:

2.5 地址转换和访问控制列表

2.5.1 NAT

1) 在R1上配置PAT(只需要转换PC的四个VLAN网段)

PAT就是NAPT, 从地址池中选择地址进行地址转换.

配置脚本

R1:

acl 2000

rule permit source 192.168.10.0 0.0.0.255

rule permit source 192.168.20.0 0.0.0.255

rule permit source 192.168.30.0 0.0.0.255

rule permit source 192.168.40.0 0.0.0.255

rule deny source any

qu

nat address-group 3 12.0.0.1 12.0.0.1

int s4/0/0

nat outbound 2000

qu

ip route-static 192.168.10.0 255.255.255.0 192.168.12.2

ip route-static 192.168.20.0 255.255.255.0 192.168.12.2

ip route-static 192.168.30.0 255.255.255.0 192.168.12.2

ip route-static 192.168.40.0 255.255.255.0 192.168.12.2

记得配置静态路由回去, easy ip也算是NAPT(确信)

SW1:

ip route-static 0.0.0.0 0.0.0.0 192.168.12.1

配置验证

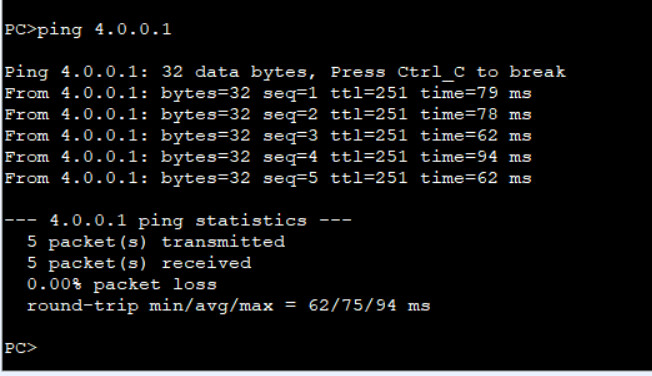

PC1 ping HTTP服务器:

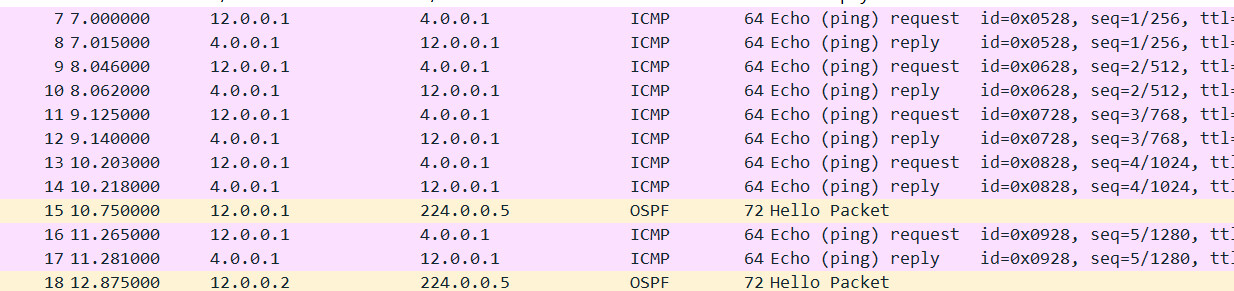

在AR2的s4/0/0开启抓包:

可以看见easy ip采用端口IP地址作为外网地址.

2.5.2 ACL

1)在R1上配置ACL,拒绝VLAN20的主机访问DNS服务器,拒绝VLAN40访问HTTP服务器

配置脚本

R1:

acl 3000

rule deny ip source 192.168.20.0 0.0.0.255 destination 3.0.0.1 0.0.0.255

rule deny ip source 192.168.40.0 0.0.0.255 destination 4.0.0.1 0.0.0.255

qu

int g0/0/1

traffic-filter inbound acl 3000

qu

配置验证

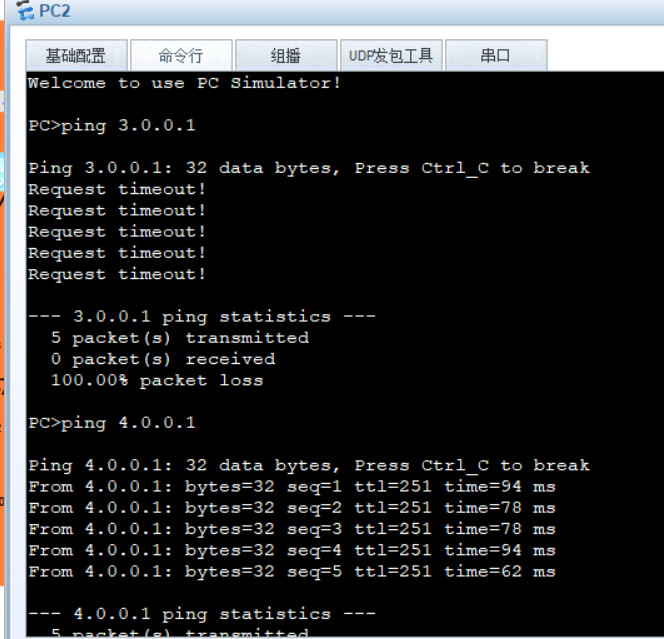

PC2 ping 两台服务器:

PC4 ping两台服务器:

3 遇到问题

-

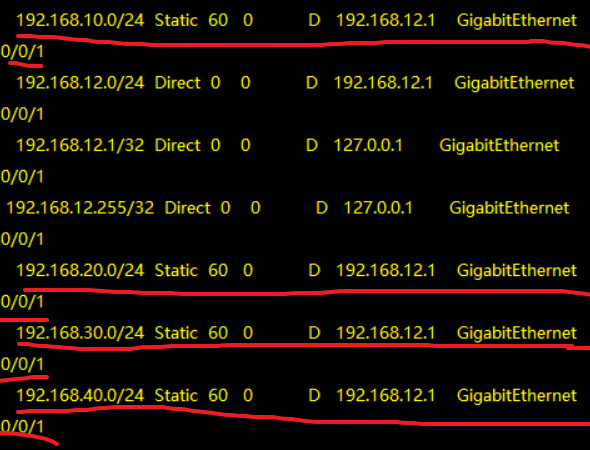

在配置AR1的NAT的时候发现AR1不能ping通除了192.168.12.1以外的地址, 即使配置了4条前往vlan网段的静态路由也是如此.

解决过程:

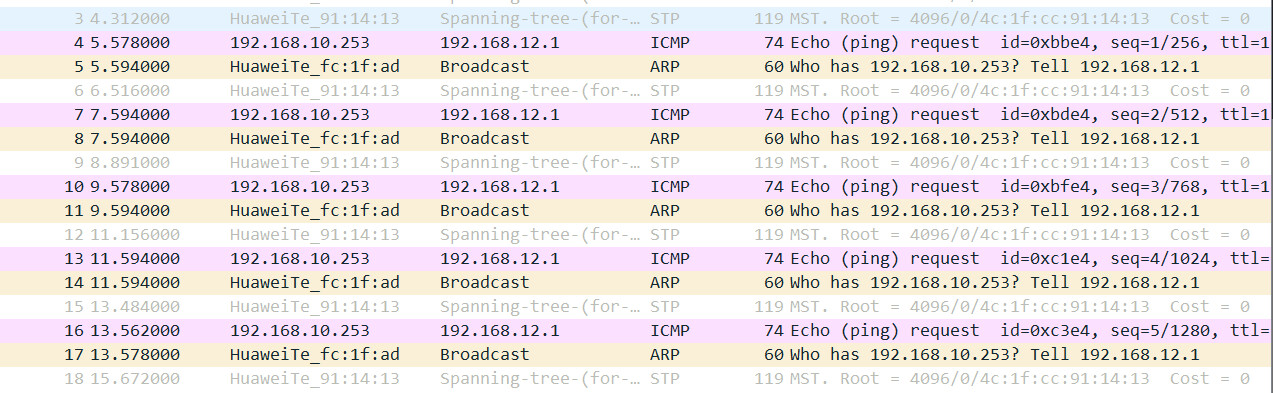

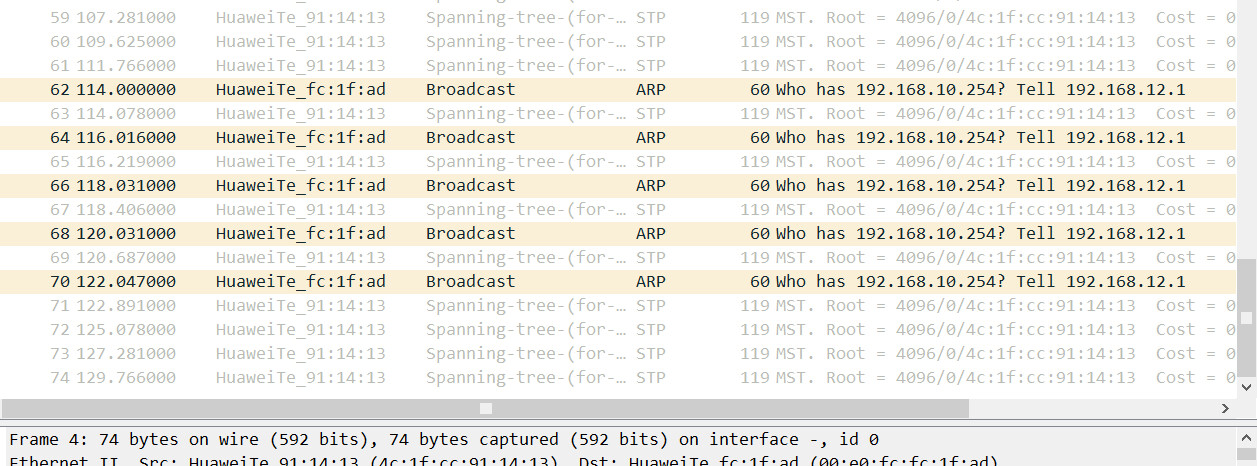

-

先在SW1的g0/0/1接口进行抓包, 使用PC1 ping 192.168.12.1

只有发送的报文, 没有回复的报文.

-

抓包位置不变, 使用R1 ping 192.168.10.254:

未发送出ICMP报文

-

抓包位置不变, 使用R1 ping 192.168.12.2:

成功ping通.

-

据此已经能判断出是R1的问题, 数据包没能根据静态路由发送到对应的接口.

接口状态正常:

-

睡了一晚上早晨再起来重配一遍. 和昨晚的区别是静态路由的掩码采用完整24位掩码(0.0.0.255)而不是直接使用24:

这样配置出来的静态路由的flag为RD而不是D.

-

然后就成功了, 有点无言了.

-